- DDoS-атака: как сделать? Программы для DDoS-атак

- Что такое DDoS-атака на сервер?

- Принципы организации атак

- Виды DDoS-атак

- История появления

- Самый известный случай DDoS-атаки

- Что представляют собой программы для DDoS-атак?

- Как произвести атаку самостоятельно?

- Как защититься от атак?

- Что нужно знать еще?

- Что такое DDoS-атака. Как сделать DDOS атаку?

- Что такое DDoS-атака?

- В чем суть DDoS-атаки?

- Почему после проведения ddos атак, подвергнувшийся нападения сайт «лежит» (недоступен)?

- Как заражают компьютеры?

- Как сделать ddos (ддос) атаку?

DDoS-атака: как сделать? Программы для DDoS-атак

По всей видимости, большинство современных пользователей компьютерных систем слышали о таком понятии, как DDoS-атака. Как сделать ее самому, конечно, сейчас рассматриваться не будет (разве что в ознакомительных целях), поскольку такие действия в соответствии с любым законодательством являются противоправными. Тем не менее, можно будет узнать, что это такое вообще, и как это все работает. Но заметим сразу: не стоит воспринимать ниже поданный материал, как некую инструкци или руководство к действию. Информация приводится исключительно с целью общего понимания проблемы и только для теоретических познаний. Применение некоторых программных продуктов или организация противоправных действий может повлечь за собой уголовную ответственность.

Что такое DDoS-атака на сервер?

Само понятие DDoS-атаки можно трактовать, исходя из расшифровки английского сокращения. Аббревиатура расшифровывается, как Distributed Denial of Service, то есть, грубо говоря, отказ в обслуживании или работоспособности.

Если разбираться в том, что такое DDoS-атака на сервер, в общем случае это нагрузка на ресурс посредством увеличенного количества пользовательских обращений (запросов) по определенному каналу связи, который, естественно, имеет ограничения по объему трафика, когда сервер просто не в состоянии их обработать. Из-за этого и происходит перегрузка. Фактически у программной и аппаратной части сервера банально не хватает вычислительных ресурсов, чтобы справиться со всем запросами.

Принципы организации атак

ДДоС-атака принципиально строится на нескольких базовых условиях. Самое главное – на первом этапе получить доступ к какому-то пользовательскому компьютеру или даже серверу, внедрив в него вредоносный код в виде программ, которые сегодня принято называть троянами.

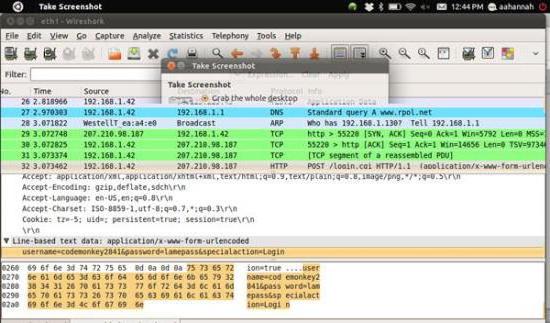

Как устроить DDoS-атаку самому именно на этом этапе? Совершенно просто. Для заражения компьютеров можно использовать так называемые снифферы. Достаточно прислать жертве письмо на электронный адрес с вложением (например, картинкой, содержащей исполняемый код), при открытии которой злоумышленник получает доступ к чужому компьютеру через его IP-адрес.

Теперь несколько слов о том, что подразумевает собой второй этап, который задействует DDoS-атака. Как сделать следующее обращение? Нужно, чтобы на сервер или интернет-ресурс было отправлено максимальное количество обращений. Естественно, с одного терминала сделать это невозможно, поэтому придется задействовать дополнительные компьютеры. Вывод напрашивается сам собой: необходимо, чтобы внедренный вирус их заразил. Как правило, такие скрипты, готовые версии которых можно найти даже в интернете, являются самокопирующимися и заражают другие терминалы в сетевом окружении при наличии активного подключения или через интернет.

Виды DDoS-атак

ДДоС-атака в общем смысле называется так только условно. На самом деле существует как минимум четыре ее разновидности (хотя сегодня насчитывают целых 12 модификаций):

- обвал сервера путем отсылки некорректных инструкций, подлежащих выполнению;

- массовая отсылка пользовательских данных, приводящая к циклической проверке;

- флуд – некорректно сформированные запросы;

- нарушение функционирования канала связи путем переполнения ложными адресами.

История появления

Впервые об атаках такого рода заговорили еще в 1996 году, однако тогда особо значения этому никто не придал. Серьезно проблему начали осуждать только в 1999 году, когда были атакованы крупнейшие мировые серверы вроде Amazon, Yahoo, E-Trade, eBay, CNN и др.

Последствия вылились в значительные убытки в связи с нарушением работы этих сервисов, хотя на тот момент это были всего лишь частичные случаи. О широком распространении угрозы речь пока еще не шла.

Самый известный случай DDoS-атаки

Однако, как оказалось впоследствии, только этим дело не ограничилось. Крупнейшая DDoS-атака за всю историю существования компьютерного мира была зафиксирована в 2013 году, когда возник спор между компанией Spamhaus и голландским провайдером Cyberbunker.

Первая организация без объяснения причин включила провайдера в список спамеров, несмотря на то, что его серверами пользовались многие уважаемые (и не очень) организации и службы. К тому же серверы провайдера, как ни странно это выглядит, были расположены в здании бывшего бункера НАТО.

В ответ на такие действия Cyberbunker начал атаку, которую на себя приняла CDN CloudFlare. Первый удар пришелся на 18 марта, на следующий день скорость обращений возросла до 90 Гбит/с, 21-го числа наступило затишье, но 22 марта скорость составила уже 120 Гбит/с. Вывести из строя CloudFlare не удалось, поэтому скорость была увеличена до 300 Гбит/с. На сегодняшний день это является рекордным показателем.

Что представляют собой программы для DDoS-атак?

В плане используемого ныне программного обеспечения наиболее часто используемым приложением считается программа LOIC, которая, правда, позволяет производить атаки только на серверы с уже известными IP- и URL-адресами. Что самое печальное, она выложена в интернете для свободного скачивания.

Но, как уже понятно, данное приложение может использоваться только в паре с программным обеспечением, позволяющим получить доступ к чужому компьютеру. По понятным соображениям, названия и полные инструкции по их применению здесь не приводятся.

Как произвести атаку самостоятельно?

Итак, нужна DDoS-атака. Как сделать ее самостоятельно, сейчас кратко и рассмотрим. Предполагается, что сниффер сработал, и у вас есть доступ к чужому терминалу. При запуске исполняемого файла программы Loic.exe в окне просто вписываются нужные адреса и нажимается кнопка блокировки (Lock On).

После этого в регулировке скорости передачи по протоколам HTTP/UDF/TCP фейдером устанавливается максимальное значение (10 в минимуме по умолчанию), после чего используется кнопка IMMA CHARGIN MAH LAZER для старта атаки.

Как защититься от атак?

Говоря о том, какие можно встретить программы для DDoS-атак, нельзя обойти и средства зашиты. Ведь даже третий закон Ньютона гласит, что любое действие вызывает противодействие.

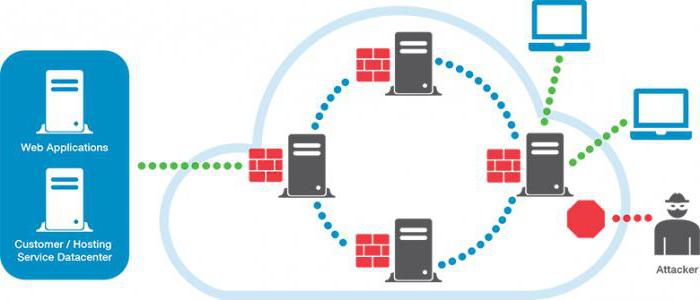

В самом простом случае используются антивирусы и файрволы (так называемые межсетевые экраны), которые могут представлены либо в программном виде, либо в качестве компьютерного «железа». Кроме того, многие провайдеры, обеспечивающие защиту, могут устанавливать перераспределение запросов между нескольким серверами, фильтрацию входящего траффика, установку дублируемых систем защиты и т.д.

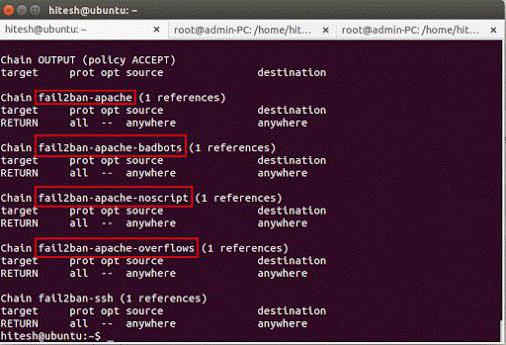

Одним из методов проведения атак является методика DNS Amplification – технология рассылки DNS-серверам рекурсивных обращений с несуществующими обратными адресами. Соответсвенно, в качестве защиты от таких напастей можно смело использовать универсальный пакет fail2ban, который на сегодняшний день позволяет установить достаточно мощный барьер для рассылок подобного рода.

Что нужно знать еще?

По большому счету, при желании доступ к вашему компьютеру может получить даже ребенок. При этом даже какое-то особо сложное специализированное программное обеспечение не потребуется, а в последствии с вашего «зомби»-компьютера и может быть произведена DDoS-атака. Как сделать ее самостоятельно, в общих чертах уже понятно.

Но заниматься подобными вещами, думается, не стоит. Правда, некоторые начинающие пользователи и программисты пытаются производить такие действия, так сказать, из чисто спортивного интереса. Запомните: любой знающий админ вычислит, если не вас, то местонахождение провайдера, элементарно, даже если на каком-то этапе использовался анонимный прокси-сервер в интернете. Далеко ходить не нужно. Тот же ресурс WhoIs может предоставить достаточно много информации, о которой вы даже не догадываетесь. Ну а дальше, как говорится, дело техники.

Останется только обратиться к провайдеру с соответствующим запросом с указанием внешнего IP, и он (согласно международным нормам) предоставит данные о вашем местонахождении и личных данных. Поэтому, материал, представленный выше, расценивать как побуждение к противоправным действиям не стоит. Это чревато достаточно серьезными последствиями.

Но что касается самих атак, отдельно стоит сказать, что и самому стоит предпринимать некоторые меры по защите системы, ведь вредоносные коды могут содержаться даже в интернет-баннерах, при клике на которых может производиться загрузка трояна на компьютер. И не все антивирусы способны фильтровать такие угрозы. А то, что компьютер может превратиться в такой себе зомбо-ящик, не обсуждается вообще. Пользователь этого может даже не заметить (разве что исходящий траффик будет повышенным). Установка и настройка пакета fail2ban является достаточно сложной, поэтому в качестве самых примитивных средств стоит использовать серьезный антивирус (Eset, Kaspersky), а не бесплатные программные продукты, а также не отключать собственные средства защиты Windows вроде брэндмауэра.

Источник

Что такое DDoS-атака. Как сделать DDOS атаку?

В век современных технологий и интернета, скорее всего, многие из нас слышали о наличии DDoS-атаки, которая проводится злоумышленниками в отношении каких-либо сайтов или серверов крупных компаний. Это довольно сильное оружие в информационном пространстве. С помощью них можно отключить один или несколько сайтов, нарушить работу всего сегмента, а также отключить интернет в одной маленькой стране. С каждым днем мощность DDoS-атаки растет. Если вы хотите узнать больше о DDoS-атаке, а именно как она заражает компьютер и как ее можно сделать, то вам следует ознакомиться с этой статью на Elgreloo.com. В ней вы сможете найти ответы на свои вопросы о такой атаке.

Что такое DDoS-атака?

Хакеры в последние годы оценили возможности Интернета для проворачивания своих не вполне законных и полностью беззаконных действий. Сегодня уже невозможно встретить хакера-кустаря, ломающего систему «тет-а-тет»: это и опасно для него, да и не очень интересно. Зачем это делать, если можно заставить выполнять взлом одних программ другими? Одним из таких технологий является DdoS атака, которую не следует путать с операционной системой MS-DOS.

Само понятие ddos атака происходит от английских слов Denial of Service, что в дословном переводе на русский язык означает, как полный отказ в обслуживании. А если быть ещё точнее, то такая ddos атака, направленная на вычислительную систему и имеет цель, которая заключается в выведении её из работоспособного состояния.

В такие моменты, создаются определённые условия, при которых пользователи различных сайтов, как правило, принадлежащих госструктурам, банкам и т. д., являются временно не доступными. То есть пользователи подвергшемуся такому нападению сайта, не могут получить к нему доступ или же этот доступ затруднён.

Отказ подвергнутому нападению системы осуществляется с целью овладению «вражеской» системой. Но чаще ddos атаки это временная мера экономического давления. То есть вынужденный простой атакованного ресурса ударит по карману его владельцев и сделает его временно недоступным.

Иногда к фактической ddos атаке, приводят непреднамеренные действия самих пользователей. К таким действиям, можно отнести размещение на ресурсе с большой посещаемостью, Вашей рекламной информации, в которой проставлена ссылка, ведущая на Ваш сайт. В результате этого за короткий промежуток времени осуществляется большой переход на Ваш веб сайт а большой наплыв пользователей, как раз и может привести к превышению предельно допустимой нагрузки на сервер. И, как следствие к полному или частичному отказу обслуживании части из них.

В чем суть DDoS-атаки?

Задача атаки строится на том, чтобы убрать из Сети, «завалить» неугодный сервер. Таких задач сегодня ставится много: кто-то таким образом воюет с правительственным режимом, а другие тихо и скромно мешают жить конкурирующим фирмам, сайтам газет и общественных организаций. Часто можно встретить упоминание о том, что это делают не профессиональные хакеры, а некая группа анонимных пользователей, использующих хакерские инструменты для атаки.

Суть DdoS атаки сводится к наличию у компьютера множества портов. Серверная или клиентская часть система постоянно слушает эти порты, так как через них проходит важная информация:

- Управление удаленными ПК для ремонта, обучения, настройки.

- Выполнение технических корректировок и обновлений системы.

- Синхронизация времени, служебные посылки и стандартные ответы сервера и т.п.

В ходе автоматических диалогов система должна отвечать на запросы, переданные через эти виртуальные порты. Некоторые из них являются потенциально опасными, поэтому их закрывают файрволлом. Грубо говоря, файрволл просто игнорирует появление запросов через них. Но портов много, и все их закрыть не получится, иначе компьютер просто не сможет работать в Интернет.

Суть атаки сводится к тому, чтобы делать бессмысленные и частые запросы в таком объеме, что сервер будет тратить все свое время лишь на их обработку. Таким образом, для реакции на живых посетителей времени просто не останется, а сервер, переполненный заявками, может просто зависнуть. «Поднять» его требует много времени. Кроме того, во время зависания одной или нескольких служб безопасности, специально внедренные в пакеты эксплойты могут проникнуть в систему уже практически через парадный вход, закрепиться в ней и делать то, что обычно делают компьютерные вирусы: изменять и воровать информацию, предоставлять хакеру доступ к сайту и т.п.

Почему после проведения ddos атак, подвергнувшийся нападения сайт «лежит» (недоступен)?

Все предельно просто. Дело в том, что каждый интернет канал имеет собственные ограничения на передачу трафика, в во время ддос атаки, канал атакующего, забивается «мусором» (множественными запросами к серверу). В следствии этого данный сервер не может обработать внезапно возникшее огромное количество таких запросов и попросту начинает «виснуть».

Как заражают компьютеры?

Для поиска компьютеров для ддос атак, используется специальная программа для ddos атак. С её помощью происходит заражение компьютеров. Происходит это двумя способами.

- В первом, используются само размножающиеся DDoS-модули и те, которые устанавливаются вручную. Само размножающиеся распространяются посредством электронной почты, icq и иногда даже через баннеры, которые установлены на страницах сайтов.

- Во втором способе злоумышленник (хакер) вручную взламывает каждый отдельно взятый компьютер, после чего внедряет в него вредоносный модуль.

DdoS атаками сегодня занимаются не простые пользователи, а сами компьютеры. Если они заражены специальным червем или вирусом, который себя не проявляет, время болезни может откладываться на долгий срок.

По сигналу одного человека все они мгновенно активизируются и «работают артиллерией» по выбранной жертве, причем пользователь даже может не знать, что его компьютер используется для атак. В этом случае его компьютер выступает в роли «зомби» или «ботом», а атакующая сеть – «ботнетом».

В настоящее время законодательство многих стран требует привлекать к ответственности не только хакеров-инициаторов атак, но и пользователей, через чьи компьютеры «ддосятся» чужие сервера. Проверяйте свои машины более внимательно.

Как сделать ddos (ддос) атаку?

Простота проведения DDos атак делает её проведение доступной даже для рядового программиста, который не имеет большого опыта для проведения подобной работы. Ддос атака происходит следующим образом.

Некий злоумышленник (один или в составе группы), взламывает большое количество компьютеров, подключенных к интернету и намеренно, заражает их специальными ddos-модулями. После этого, в строго запланированное время, он отдает команду всему количеству зараженных компьютеров-зомби (да, да получается целая армия-зомби компьютеров, беспрекословно выполняющих, чьи-то указания) и что примечательно, чем больше компьютеров будет принимать участие в ddos атаке, тем сильнее она может получиться и тем тяжелее серверу будет от нее избавиться.

В проведении таких ддос атак, как мы уже говорили, используются компьютеры и интернет каналы сторонних пользователей, которые не догадываются о том, что их комп используется для проведения ddos атак.

Сейчас более популярным становится взламывать и всячески мешать работе сайтов с помощью DDOS-атак. Сейчас мы попробуем понять, как самому сделать DDOS-атаку. DDOS-атака производится с достаточно большого количества персональных компьютеров. Это могут быть не только «взломанные» компы, но еще и персональные компьютеры других злоумышленников.

- Первым делом написать специальный скрипт для DDOS трояна. Это, так сказать, не такая уж и сложная задача. В интернете имеются даже готовые DDOS-скрипты. Но если неверно прописать скрипт, вы можете навести атаку на себя, поэтому лучше найти проверенный DDOS-скрипт.

- Создать интернет-площадку (либо каким-либо образом получить полный доступ на площадку соседа), а затем «залить» туда сам троян;

- В зависимости от предполагаемого атакуемого сервера, ваш сайт должны посетить более 3000-6000 уникальных человек;

- Активировать написанный скрипт и просто наблюдать за желаемым результатом.

Но есть еще один из вариантов для проведения вышеуказанной атаки. Можно заказать DDOS-атаку. Но это достаточно затратный, но при этом очень эффективный способ. В среднем, за такую вирусную-атак просят от 19 тысяч — до 29 999 тысяч рублей.

Источник