Fast flux DNS или новые технологии киберпреступности

Что такое fast flux DNS ?

Fast flux DNS представляет собой метод, который злоумышленник может использовать для предотвращения идентификации IP-адреса своего компьютера. Путем злоупотребления технологией DNS, преступник может создать ботнет с узлами, подключаться через них и менять их быстрее, чем сотрудники правоохранительных органов могут проследить.

Fast flux DNS использует способ балансировки нагрузки встроенную в систему доменных имен. DNS позволяет администратору зарегистрировать n-е число IP-адресов с одним именем хоста. Альтернативные адреса законно используется для распределения интернет-трафика между несколькими серверами. Как правило, IP-адреса, связанные с хостом домена не очень часто меняются, если вообще меняются.

Тем не менее, преступники обнаружили, что они могут скрывать ключевые сервера, используя 1/62 времени жизни (TTL) записи DNS ресурса связанной сIP-адресом и менять их чрезвычайно быстро. Поскольку злоупотребление системой требует сотрудничества регистратора доменных имен, большинство Fast flux DNS ботнеты, как полагают, происходят в развивающихся странах или в других странах без законов для киберпреступности.

По мнению Honeypot Project, Fast flux DNS ботнеты ответственны за многие незаконные действия, в том числе фишинговые веб-сайты, незаконная торговля медицинскими препаратами онлайн, экстремистских или сайтов с незаконным контентом для взрослых, вредоносных сайтов использоющих уязвимости браузеров и веб-ловушки для распространения вредоносных программ.

Примеры в реальной жизни

Объяснив основополагающие принципы, мы сейчас посмотрим на Fast Flux сети с точки зрения криминала и сделаем обзор основных шагов, необходимых для установки Fast Flux услуг. Во-первых, преступники регистрируют домен для атаки. Примером может быть домен с поддельным доменным именем, которое является похожим на имя банка, или сайт содействия в продаже фармацевтических препаратов. В нашем случае, мы будем использовать example.com. Исходя из наших исследований, домены .info и .hk являются одними из наиболее часто используемых доменов верхнего уровня (TLD’s). Это может быть связано с тем, что посредники для этих регистраторов доменов имеют более слабую систему контроля, чем другие TLD. Зачастую эти фальшивые домены регистрируются мошенническими средствами, например с помощью украденных кредитных карт и поддельных документов или иными способами. У преступников часто уже есть сеть взломанных систем, которые могут выступать в качестве редиректоров, или они могут временно арендовать ботнет. Кроме того, часто происходит регистрация самых дешевых доменов. Преступники затем публикуют Name Server (NS) записи, либо указывают на абузо устойчивый хостинг и любой из proxy/redirects flux-agent под их контролем. Примеры абузоустойчивого хостинг-провайдера может включать DNS-сервисы, из России, Китая и многих других странах по всему миру. Если преступники не имеют доступа к этому типу услуг, они создают DNS-услуги на собственных взломанных системах, а часто и Mothership узлах, на которых размещаются сайты. Теперь мы рассмотрим дваслучая фактического развертывания.

Single-Flux: A Money Mule

Сначала мы рассмотрим DNS-записи для single-flux.Это реальный пример демонстрирует набор money mule аферы. Money mule кто-то, кто выступает в качестве посредника при передаче или снятии денег, часто участвуют в мошенничестве. Например, преступник будет воровать деньги с банковского счета, кто-то переводит его на счет в банке money mule, то есть деньги,mule снимает и передать их на места преступника, возможно, в другой стране. Уникальность некоторых современных мошенничеств money mule является то, что money mule может думать, что они работают на законные компании, не понимая, они действуют от имени преступников в схемах отмывания денег. Часто money mule на самом деле просто очередная жертва в цепи других жертв.

Ниже приведены single-flux DNS записи типичной для такой инфраструктуры. Таблицы DNS снимков divewithsharks.hk меняются примерно каждые 30 минут, пять записей, возвращаемых циклически демонстрирует четкие проникновения в домашние/бизнес сети коммутируемого и широкополосного доступа к сети.Обратите внимание, что NS записи не изменяются, но некоторые из A записей другие. Это веб-сайт money mule:

;; WHEN: Sat Feb 3 20:08:08 2007

divewithsharks.hk. 1800 IN A 70.68.187.xxx [xxx.vf.shawcable.net]

divewithsharks.hk. 1800 IN A 76.209.81.xxx [SBIS-AS — AT&T Internet Services]

divewithsharks.hk. 1800 IN A 85.207.74.xxx [adsl-ustixxx-74-207-85.bluetone.cz]

divewithsharks.hk. 1800 IN A 90.144.43.xxx [d90-144-43-xxx.cust.tele2.fr]

divewithsharks.hk. 1800 IN A 142.165.41.xxx [142-165-41-xxx.msjw.hsdb.sasknet.sk.ca]

divewithsharks.hk. 1800 IN NS ns1.world-wr.com.

divewithsharks.hk. 1800 IN NS ns2.world-wr.com.

ns1.world-wr.com. 87169 IN A 66.232.119.212 [HVC-AS — HIVELOCITY VENTURES CORP]

ns2.world-wr.com. 87177 IN A 209.88.199.xxx [vpdn-dsl209-88-199-xxx.alami.net]

Single-Flux сети стараются применить некоторые формы логики в принятии решения, какой из имеющихся у них IP-адреса будут рекламироваться в следующий набор ответов. Это может быть основано напостоянном мониторинге качества связи и, возможно, алгоритма балансировки нагрузки. Новый flux-agent IP адресов вставляются в быстрый поток сервисной сети для замены узлов с низкой производительностью, подлежащим смягчению или иному сообщению узлов. Теперь давайте взглянем на DNS-записи одного и того же доменного имени через 30 минут и посмотрим, что изменилось:

;; WHEN: Sat Feb 3 20:40:04 2007 (

30 minutes/1800 seconds later)

divewithsharks.hk. 1800 IN A 24.85.102.xxx [xxx.vs.shawcable.net] NEW

divewithsharks.hk. 1800 IN A 69.47.177.xxx [d47-69-xxx-177.try.wideopenwest.com] NEW

divewithsharks.hk. 1800 IN A 70.68.187.xxx [xxx.vf.shawcable.net]

divewithsharks.hk. 1800 IN A 90.144.43.xxx [d90-144-43-xxx.cust.tele2.fr]

divewithsharks.hk. 1800 IN A 142.165.41.xxx [142-165-41-xxx.msjw.hsdb.sasknet.sk.ca]

divewithsharks.hk. 1800 IN NS ns1.world-wr.com.

divewithsharks.hk. 1800 IN NS ns2.world-wr.com.

ns1.world-wr.com. 85248 IN A 66.232.119.xxx [HVC-AS — HIVELOCITY VENTURES CORP]

ns2.world-wr.com. 82991 IN A 209.88.199.xxx [vpdn-dsl209-88-199-xxx.alami.net]

Как мы видим, два из рекламируемых адресовIP изменились. Опять же, эти два IP-адреса принадлежат коммутируемому или широкополосному сегменту сети. Еще 30 минут спустя, поиска области, возвращает следующую информацию:

;; WHEN: Sat Feb 3 21:10:07 2007 (

30 minutes/1800 seconds later)

divewithsharks.hk. 1238 IN A 68.150.25.xxx [xxx.ed.shawcable.net] NEW

divewithsharks.hk. 1238 IN A 76.209.81.xxx [SBIS-AS — AT&T Internet Services] This one came back!

divewithsharks.hk. 1238 IN A 172.189.83.xxx [xxx.ipt.aol.com] NEW

divewithsharks.hk. 1238 IN A 200.115.195.xxx [pcxxx.telecentro.com.ar] NEW

divewithsharks.hk. 1238 IN A 213.85.179.xxx [CNT Autonomous System] NEW

divewithsharks.hk. 1238 IN NS ns1.world-wr.com.

divewithsharks.hk. 1238 IN NS ns2.world-wr.com.

ns1.world-wr.com. 83446 IN A 66.232.119.xxx [HVC-AS — HIVELOCITY VENTURES CORP]

ns2.world-wr.com. 81189 IN A 209.88.199.xxx [vpdn-dsl209-88-199-xxx.alami.net]

Теперь мы наблюдаем четыре новых IP- адреса и один IP-адрес, который мы видели в первом запросе. Это свидетельствует о циклическом механизме адреса ответа, используемый в быстрых fast-flux сетях. Как мы видели в этом примере, записи для домена постоянно меняются. Каждая из этих систем представляет угрозу, хост выступает в качестве редиректора, а редиректор в конечном счете указывает на веб-сайт money mule. Важным моментом здесь является то обстоятельство, что аналитики не в состоянии узнать действительный адрес сайта до тех пор, пока не получат доступ к одному из узлов-редиректоров, что создает динамически изменяющуюся и потому крепкую защитную оболочку для киберпреступников. Далее мы рассмотрим двухпоточные сети fast-flux в архитектуре которых злоумышленники внедряют дополнительный уровень защиты для укрепления собственной безопасности.

— Это только малая часть описания возможностей данной технологии. Если кого-то из вас заинтересует, то дополню.

Либо можно самому попытаться осмыслить проследовав по ссылке.

*money mule — это по-сути существо, известное на не совсем нелегальных форумах, как дроп, дроп разводной и т.п. Т.е. человек, которого используют в своих не законных целях, без его на то ведома.

Источник

Как злоумышленники скрывают вредоносные сайты

С 2006 года исследователи в области безопасности отслеживали развитие новой технологии, используемой киберпреступниками для скрытия вредоносного трафика за сложной сетью прокси. Этот метод получил название fast-flux, и на сегодняшний момент тысячи компьютеров пострадали от фишинга или вредоносных программ благодаря именно этой технологии. Сейчас fast-flux является неотъемлемой частью киберкриминалистической деятельности.

Введение

Когда вы запрашиваете полное доменное имя, например www.anti-malware.ru, вы справедливо ожидаете получить ответ от соответствующих серверов. Сеть fast-flux предоставляет большое количество IP-адресов для подходящего полного доменного имени. С помощью циклического развертывания, используя TTL, IP-адреса быстро меняются и подбираются из списка.

Познакомимся с Round Robin DNS: это метод, используемый для распределения и балансировки нагрузки, который позволяет различным пользователям, подключающимся к одному домену, получать ответ с разных серверов. Предположим, что user1 подключается к Google, он получит ответ от google-server1. Затем подключается user2 и получает ответ от google-server2 и так далее.

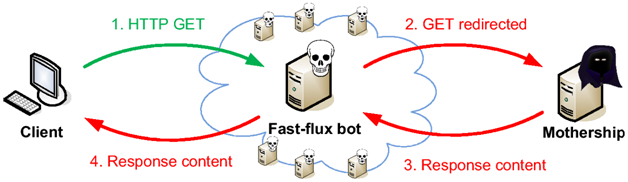

Рисунок 1. Схема работы сети fast-flux

Каждый раз, когда хост отвечает на запрос, его IP-адрес находится в нижней части списка, поэтому в верхней части всегда будет менее загруженный хост. Когда мы говорим об атаках fast-flux, хосты представляют собой зараженные компьютеры, поэтому создается зомби-сеть, чтобы обеспечить прокси-сеть для вредоносной службы. Можно отличить одиночный fast-flux от двойного.

Одиночные сети flux

Предположим, зараженный компьютер запрашивает доверенный домен www.anti-malware.ru, но его трафик перенаправляется в зомби-сеть и, наконец, на так называемый Mothership (конечный вредоносный сервер). Эта зомби-сеть в основном состоит из зараженных домашних компьютеров.

Перенаправление реализуется хостом, называемым flux-агент. DNS-записи этого агента обновляются каждые 3-10 минут, поэтому даже если узел закрыт, другие узлы готовы занять свое место за очень короткое время. Через эту сеть доступны не только службы DNS и HTTP, но также и IMAP, SMTP и POP.

Двойные сети flux

Это более сложный тип fast-flux, поскольку как запись DNS A, так и запись NS изменяются с помощью метода Round Robin. DNS A возвращает 32-битный IPv4, обычно используемый для привязки хоста к его IP-адресу, в то время как запись DNS NS устанавливает, что определенный сервер должен иметь дело с определенной зоной DNS. Это значит, что при атаке вида double flux, не только хосты меняют свои IP-адреса как часть единого DNS-имени, но и вся зона DNS, что делает практически невозможным понимание того, где находится источник атаки.

В то время как в традиционных бот-сетях, базирующихся на серверах IRC, было достаточно найти центральный IRC-сервер, чтобы уничтожить всю вредоносную систему, в случае с сетью fast-flux необходимо нейтрализовать тысячи хостов, расположенных во многих разных странах мира.

Известные атаки fast-flux

Storm Worm

Storm Worm — бэкдор, распространяемый в 2007 году, был ориентирован на системы Microsoft, в основном на домашние компьютеры. Распространялась эта вредоносная программа через спам, а несколько месяцев после начала своей деятельности стала составлять 8% всех вредоносных программ в мире.

Storm Worm был скрыт зомби-сетью, которая действовала как сеть peer to peer. Было также трудно понять реальный размер сети, потому что каждый хост, подключенный к 30 другим компьютерам, имел не полный список.

Samy

Samy был XSS-червем, стал известен как самый быстро распространяющийся червь в истории вредоносных программ. Он был создан для распространения через социальную сеть MySpace неким Сэми Камкаром (Samy Kamkar). Samy появился в 2005 году и заразил более миллиона пользователей за 20 часов. Вирус не был особо опасен, каждый зараженный пользователь отправлял заявку в друзья к Сэми Камкару и сообщение, которое гласило «Но прежде всего Сэми мой герой» (But most of all, samy is my hero). Деятельность этого вредоноса показала уязвимость социальной сети MySpace.

Рисунок 2. Сообщение Samy

Выводы

Для эксперта-киберпреступника относительно легко создать сеть fast-flux, гораздо труднее проследить эту инфраструктуру и нейтрализовать всю систему. Исследователям придется иметь дело с тысячами зараженных узлов, непониманием того, насколько велика вредоносная сеть, IP-адресами, меняющиеся случайным образом каждые пять минут, различными законодательствами разных стран, которые не всегда будут сотрудничать.

Тем не менее есть способ, позволяющий обнаружить конечный вредоносный сервер. Заключается он в отправке пробных пакетов и отслеживании их пути.

Для злоумышленников же это отличная технология, применение которой найдется в фишинге, рассылке спама и распространении вредоносных программ.

Источник

fast-flux или как скрыть сервер в сети?

Доброго дня! имеется около 10 ТБ фильмов. Во концове подумал, что стоит сделать ,таки, онлайн кинотеатр. НО «интересного» контента слишком много! Помогите пожалуйста прийти к хорошей модели анонимности сервера в www сетях. кто пользовал fast-flux ? или посоветуйте как можно анонимно разместить контент.

Главная проблема у тебя будет в ширине канала. Видеостриминг, пожалуй, самое прожорливое, что только можно запустить. Никакой Tor и I2P нужную скорость тебе не дадут.

Так что только взять абузоустойчивый хостинг в стране, которая не сильно заморачивается насчёт копирайта и платить биткойнами. И да, хостинг будет весьма дорогой, ибо тебе потребуется куча места на диске и широченный канал.

UPD: Прочитал про fast-flux. Тебе нужен ботнет. А ботнет это плохо. Уходи.

для начала отдавать все фильмы через magnet, никаких торрент-файлов

или посоветуйте как можно анонимно разместить контент

Берёшь I2P или Tor. И создаёшь скрытый ресурс. Размещаешь контент. Если всё правильно настроишь и не будешь никак палиться IRL, то можешь хоть ЦП и коды запуска ядерных ракет размещать — тебя не найдут. Но скорость будет не очень. С другой стороны, если размещать magnet или что-то подобное, то это не страшно.

Либо, если то, что ты хочешь разместить не совсем нелегально (скажем, это просто пиратские фильмы), то тебе хватит абузоустойчивого хостинга в правильной стране.

Ещё есть такая схема. На публичном файловом хостинге размещают зашифрованные архивы, а в скрытосетях ссылки и пароли. В итоге, удалить могут только если сдаст кто-то из аудитории сайта, с другой стороны это будет редко, а значит не проблема перезаливать с другим паролем, зато юзеры смогут скачивать на нормальной скорости.

большое спасибо, за столь развернутый ответ. Хотелось бы уточнить. напомню 10 ТБ контента. Я правильно понимаю:

1) достаточно воспользоваться скажем http://ddosov.net/tariffs.html. Где указаны тарифы на проксирование трафика, проблема возникает лишь в ширине канала? Тогда весь контент остается на моем оборудовании вместе с сайтом.

2) либо ж. берется абуза и на сайте контент передается магнет ссылками к примеру на дц++ или торрент. а если я хочу что бы с меня смотрели? онлайн просмотр??

в принципе , у меня дома канал 100 мб. мне бы хотелось что бы физический аппаратура была дома. а вот адрес был законсперирован. при чем полностью.

Что-то мне подсказывает, что в твоем случае конспирация уже успешно провалена.

=) начнем с того что я еще ничего не сделал )

Источник