Сделай вирус своими руками

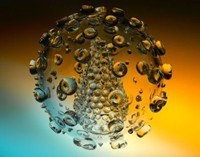

Совсем недавно миру была продемонстрирована новая форма представления вирусов. Скульптор Люк Джеррам (Luke Jerram) вместе со стеклодувами Кимом Джорджем (Kim George), Брайяном Джонсом (Brian Jones) и Норманом Вейтчем (Norman Veitch) создали ряд прозрачных скульптур из стекла, изображающих разные вирусы.

Это было сделано ими, по словам автора, в противовес искусственному «раскрашиванию» изображений вирусов в разные яркие цвета. Ученые окрашивают их в целях лучшего понимания строения биологических объектов, но ведь миллионы людей по всему миру начинают верить этой «боевой» раскраске! Наберите в поиске картинок, к примеру, ВИЧ. Вы увидите очень яркие цвета. Но как они влияют на ваше восприятие? Джеррам создал серию прозрачных объемных скульптур из стекла, фотографии которых должны послужить альтернативным изображением вирусов. Все скульптуры были сделаны под руководством микробиологов Бристольского Университета. Для их создания использовались научные фотографии, объемные модели.

Сам автор говорит: «Мы построили хрупкий мостик между современным научным знанием и стекольным делом». Многие скульптуры созданы, чтобы развеять человеческие страхи. К примеру, в начале сентября 2009 года один незнакомец написал: «Я не могу не смотреть на это. Знаю, что миллионы этих вирусов находятся во мне, будут являться частью меня до конца моей жизни. Но ваши скульптуры сделали ВИЧ более реальным для меня, чем фотографии и картинки, которые я видел раньше. Очень странное чувство, видеть моего врага, самую вероятную причину моей смерти, и понимать, что он так прекрасен…» В коллекции Джеррама есть модели вирусов Атипичной Пневмонии, Свиного (А-H1N1) и Птичьего Гриппов, Оспы, Кишечной Палочки (Е.coll <НЕ вирус - Прим. специалистов>) и ВИЧ. Размеры работ колеблются от нескольких сантиметров до метров в диаметре.

В 20 веке Оспа погубила примерно 300–500 миллионов жизней. Этот вирус стал причиной смерти большего количества людей, чем любой другой в истории человечества. Благодаря необычайному прорыву в медицине, в 70 годах Оспа была полностью истреблена с помощью программы вакцинации. В мире осталось только два образца этого вируса, которые надежно заперты в закрытых лабораториях США и России. Институт медицины США, который занимается исследованием клинического применения этих образцов, даже использует фотографию работы Джеррама для обложки своего отчета.

Первая выставка стеклянных скульптур Джеррама состоится с использованием фотографий и видео. На выставке в галерее Smithfield в Лондоне (выставка будет открыта с 22.09 по 3.10) будут представлены вирусы Птичьего Гриппа, А-Н1N1, Оспы, Кишечной Палочки <НЕ вирус - см. выше>и Атипичной Пневмонии.

NAME] => URL исходной статьи [

Код вставки на сайт

Сделай вирус своими руками

Совсем недавно миру была продемонстрирована новая форма представления вирусов. Скульптор Люк Джеррам (Luke Jerram) вместе со стеклодувами Кимом Джорджем (Kim George), Брайяном Джонсом (Brian Jones) и Норманом Вейтчем (Norman Veitch) создали ряд прозрачных скульптур из стекла, изображающих разные вирусы.

Это было сделано ими, по словам автора, в противовес искусственному «раскрашиванию» изображений вирусов в разные яркие цвета. Ученые окрашивают их в целях лучшего понимания строения биологических объектов, но ведь миллионы людей по всему миру начинают верить этой «боевой» раскраске! Наберите в поиске картинок, к примеру, ВИЧ. Вы увидите очень яркие цвета. Но как они влияют на ваше восприятие? Джеррам создал серию прозрачных объемных скульптур из стекла, фотографии которых должны послужить альтернативным изображением вирусов. Все скульптуры были сделаны под руководством микробиологов Бристольского Университета. Для их создания использовались научные фотографии, объемные модели.

Сам автор говорит: «Мы построили хрупкий мостик между современным научным знанием и стекольным делом». Многие скульптуры созданы, чтобы развеять человеческие страхи. К примеру, в начале сентября 2009 года один незнакомец написал: «Я не могу не смотреть на это. Знаю, что миллионы этих вирусов находятся во мне, будут являться частью меня до конца моей жизни. Но ваши скульптуры сделали ВИЧ более реальным для меня, чем фотографии и картинки, которые я видел раньше. Очень странное чувство, видеть моего врага, самую вероятную причину моей смерти, и понимать, что он так прекрасен…» В коллекции Джеррама есть модели вирусов Атипичной Пневмонии, Свиного (А-H1N1) и Птичьего Гриппов, Оспы, Кишечной Палочки (Е.coll <НЕ вирус - Прим. специалистов>) и ВИЧ. Размеры работ колеблются от нескольких сантиметров до метров в диаметре.

В 20 веке Оспа погубила примерно 300–500 миллионов жизней. Этот вирус стал причиной смерти большего количества людей, чем любой другой в истории человечества. Благодаря необычайному прорыву в медицине, в 70 годах Оспа была полностью истреблена с помощью программы вакцинации. В мире осталось только два образца этого вируса, которые надежно заперты в закрытых лабораториях США и России. Институт медицины США, который занимается исследованием клинического применения этих образцов, даже использует фотографию работы Джеррама для обложки своего отчета.

Первая выставка стеклянных скульптур Джеррама состоится с использованием фотографий и видео. На выставке в галерее Smithfield в Лондоне (выставка будет открыта с 22.09 по 3.10) будут представлены вирусы Птичьего Гриппа, А-Н1N1, Оспы, Кишечной Палочки <НЕ вирус - см. выше>и Атипичной Пневмонии.

Источник

Вирус своими руками 2015

Институт Крейга Вентера стал вторым крупным проектом неоднозначного учёного Вентера. В центре внимания очень интересная тема — исследование генетического разнообразия мирового океана. В 2000‑е годы организованные Институтом экспедиции в различные акватории позволили собрать уникальный генетический материал морских микроорганизмов. Этот проект был назван Global Ocean Sampling Expedition. Основным транспортным средством служила личная яхта Вентера Sorcerer II.

В ходе исследовательских круизов были обнаружены новые гены и, что самое важное, новые микроорганизмы! Но команда неутомимого учёного и предпринимателя не забывала уделять внимание ещё одному важному проекту — синтезу искусственного генома. Пока опыты, конечно, шли на самых примитивных живых существах — вирусах и бактериях, но и это требовало гигантских усилий и средств.

Бактерия Mycoplasma mycoides

В 2003 году, спустя 8 лет работы, команда Вентера объявила о создании первого вируса с искусственным геномом. У человека впервые в истории появился инструмент, позволяющий не просто вмешиваться в генетический материал, а создавать его своими руками. Оказалось, что создание доклеточной формы жизни (чем и является, собственно, вирус) всё-таки проще, чем синтезировать жизнеспособную клетку. Только в 2010 году, после 15 лет напряженной работы целого института и 40 миллионов потраченных долларов, команда Вентера объявила о создании живой бактерии с искусственным геномом. Историческая статья с сенсацией вышла в мае этого же года в авторитетном научном журнале Science под названием «Создание бактериальной клетки, которая контролируется химически синтезированным геномом». В ней подробно описана методика создания искусственной ДНК, состоящей из 1 миллиона нуклеотидов — она оказалась, помимо прочего, самой длинной молекулой, синтезированной в лабораторных условиях.

Что же сделали Вентер Крейг и его команда для создания прототипа искусственной жизни? Попробуем разобраться. Если вкратце: был синтезирован геном бактерии-донора Mycoplasma mycoides и перенесён в организм другого вида — бактерию-реципиент Mycoplasma capricolum. И все гибриды с «телом» от capricolum и геномом от mycoides стали типичными Mycoplasma mycoides по внешнему виду, росту и размножению! Кстати, искусственный геном имеет своё название — Mycoplasma genitalium JCVI-1.0.

Простой в теории, но очень трудоёмкий в практическом исполнении эксперимент показал, что информация, заложенная в ДНК, действительно полностью контролирует работу всей живой клетки. Собирать искусственный геном исследователям пришлось по частям, при этом они вынуждены были делать это в клетках знаменитой E.coli и в простых дрожжах. И только после этого удалось внедрить чужеродный геном в Mycoplasma capricolum. И лишь в тот момент, когда внутри клетки-реципиента начали синтезироваться белки, присущие другому организму, Крейг Вентер отпраздновал победу. Новая клетка получила название Mycoplasma laboratorium JCVI-syn 1.0 или для простоты Синтия. Почему команда Вентера выбрала именно паразитические бактерии микоплазмы? Во-первых, у них очень маленький геном в 1,08 миллиона нуклеотидов, что упрощает синтез.

Для сравнения: ДНК человека составляет более 3 миллиардов нуклеотидов — представляете, во что обойдётся создание такого искусственного генома. Во-вторых, микоплазмы очень предусмотрительно лишены ядра, а это делает перенос генетического материала в них чуть проще, чем обычно.

Выращивание бактерий из прокариотических геномов, сконструированных в дрожжах

Сотрудники Института Крейга Вентера внесли чуточку юмора в строгий научный процесс — они создали в геноме последовательности ДНК, которых не было в исходном коде Mycoplasma mycoides. Предполагается, если бактерия вдруг «сбежит» (хотя в естественной среде такой гибрид умирает), то нашедший её специалист сможет прочитать при расшифровке поздравление для себя, перечень авторов проекта и несколько цитат из литературы. Такой вот невинный юмор у биохимиков. Одним из важных итогов этого эксперимента стала возможность создавать микроорганизмы с запрограммированными на генетическом уровне свойствами. Например, с 2005 года этим занимается созданная Вентером и партнёрами компания Synthetic Genomics. В стенах организации ведутся опыты по получению гибридных бактерий, дрожжей и водорослей, «наученных» синтезировать биотопливо — этанол и водород из дешёвого сырья.

Эта статья была опубликована в журнале OYLA №6(22) . Оформить подписку на печатную и онлайн-версию можно здесь.

Источник

Пишем свое вредоносное ПО. Часть 1: Учимся писать полностью «не обнаружимый» кейлогер

Хакерский мир можно условно разделить на три группы атакующих:

1) «Skids» (script kiddies) – малыши, начинающие хакеры, которые собирают известные куски кода и утилиты и используя их создают какое-то простое вредоносное ПО.

2) «Byuers» — не чистые на руку предприниматели, тинэйджеры и прочие любители острых ощущений. Покупают услуги по написанию такого ПО в интернете, собирают с ее помощью различную приватную информацию, и, возможно, перепродают ее.

3) «Black Hat Сoders» — гуру программирования и знатоки архитектур. Пишут код в блокноте и разрабатывают новые эксплоиты с нуля.

Может ли кто-то с хорошими навыками в программировании стать последним? Не думаю, что вы начнете создавать что-то, на подобии regin (ссылка) после посещения нескольких сессий DEFCON. С другой стороны, я считаю, что сотрудник ИБ должен освоить некоторые концепты, на которых строится вредоносное ПО.

Зачем ИБ-персоналу эти сомнительные навыки?

Знай своего врага. Как мы уже обсуждали в блоге Inside Out, нужно думать как нарушитель, чтобы его остановить. Я – специалист по информационной безопасности в Varonis и по моему опыту – вы будете сильнее в этом ремесле если будете понимать, какие ходы будет делать нарушитель. Поэтому я решил начать серию постов о деталях, которые лежат в основе вредоносного ПО и различных семействах хакерских утилит. После того, как вы поймете насколько просто создать не детектируемое ПО, вы, возможно, захотите пересмотреть политики безопасности на вашем предприятии. Теперь более подробно.

Для этого неформального класса «hacking 101» вам необходимы небольшие знания в программировании (С# и java) и базовое понимание архитектуры Windows. Имейте ввиду, что в реальности вредоносное ПО пишется на C/C++/Delphi, чтобы не зависеть от фреймфорков.

Кейлогер – это ПО или некое физическое устройство, которое может перехватывать и запоминать нажатия клавиш на скомпрометированной машине. Это можно представить как цифровую ловушку для каждого нажатия на клавиши клавиатуры.

Зачастую эту функцию внедряют в другое, более сложное ПО, например, троянов (Remote Access Trojans RATS), которые обеспечивают доставку перехваченных данных обратно, к атакующему. Также существуют аппаратные кейлогеры, но они менее распространены, т.к. требуют непосредственного физического доступа к машине.

Тем не менее создать базовые функции кейлогера достаточно легко запрограммировать. ПРЕДУПРЕЖДЕНИЕ. Если вы хотите попробовать что-то из ниже следующего, убедитесь, что у вас есть разрешения, и вы не несёте вреда существующей среде, а лучше всего делать это все на изолированной ВМ. Далее, данный код не будет оптимизирован, я всего лишь покажу вам строки кода, которые могут выполнить поставленную задачу, это не самый элегантный или оптимальный путь. Ну и наконец, я не буду рассказывать как сделать кейлогер стойким к перезагрузкам или пытаться сделать его абсолютно не обнаружимым благодаря особым техникам программирования, так же как и о защите от удаления, даже если его обнаружили.

Для подключения к клавиатуре вам всего лишь нужно использовать 2 строки на C#:

Вы можете изучить больше про фунцию GetAsyncKeyState на MSDN:

Для понимания: эта функция определяет нажата клавиш или отжата в момент вызова и была ли нажата после предыдущего вызова. Теперь постоянно вызываем эту функцию, чтобы получать данные с клавиатуры:

Что здесь происходит? Этот цикл будет опрашивать каждые 100 мс каждую из клавиш для определения ее состояния. Если одна из них нажата (или была нажата), сообщение об этом будет выведено на консоль. В реальной жизни эти данные буферизируются и отправляются злоумышленнику.

Умный кейлогер

Погодите, а есть ли смысл пытаться снимать всю подряд информацию со всех приложений?

Код выше тянет сырой ввод с клавиатуры с любого окна и поля ввода, на котором сейчас фокус. Если ваша цель – номера кредитных карт и пароли, то такой подход не очень эффективен. Для сценариев из реального мира, когда такие кейлогеры выполняются на сотнях или тысячах машин, последующий парсинг данных может стать очень долгим и по итогу потерять смысл, т.к. ценная для взломщика информация может к тому времени устареть.

Давайте предположим, что я хочу заполучить учетные данные Facebook или Gmail для последующей продажи лайков. Тогда новая идея – активировать кейлоггинг только тогда, когда активно окно браузера и в заголовке страницы есть слово Gmail или facebook. Используя такой метод я увеличиваю шансы получения учетных данных.

Вторая версия кода:

Этот фрагмент будет выявлять активное окно каждые 100мс. Делается это с помощью функции GetForegroundWindow (больше информации на MSDN). Заголовок страницы хранится в переменной buff, если в ней содержится gmail или facebook, то вызывается фрагмент сканирования клавиатуры.

Этим мы обеспечили сканирование клавиатуры только когда открыто окно браузера на сайтах facebook и gmail.

Еще более умный кейлогер

Давайте предположим, что злоумышленник смог получить данные кодом, на подобии нашего. Так же предположим, что он достаточно амбициозен и смог заразить десятки или сотни тысяч машин. Результат: огромный файл с гигабайтами текста, в которых нужную информацию еще нужно найти. Самое время познакомиться с регулярными выражениями или regex. Это что-то на подобии мини языка для составления неких шаблонов и сканирования текста на соответствие заданным шаблонам. Вы можете узнать больше здесь.

Для упрощения, я сразу приведу готовые выражения, которые соответствуют именам логина и паролям:

Эти выражения здесь как подсказка тому, что можно сделать используя их. С помощью регулярных выражений можно искать (т найти!) любые конструкции, которые имеют определенный и неизменный формат, например, номера паспортов, кредитных карт, учетные записи и даже пароли.

Действительно, регулярные выражения не самый читаемый вид кода, но они одни из лучших друзей программиста, если есть задачи парсинга текста. В языках Java, C#, JavaScript и других популярных уже есть готовые функции, в которые вы можете передать обычные регулярные выражения.

Для C# это выглядит так:

Где первое выражение (re) будет соответствовать любой электронной почте, а второе (re2) любой цифро буквенной конструкции больше 6 символов.

Бесплатно и полностью не обнаружим

В своем примере я использовал Visual Studio – вы можете использовать свое любимое окружение – для создания такого кейлогера за 30 минут.

Если бы я был реальным злоумышленником, то я бы целился на какую-то реальную цель (банковские сайты, соцсети, тп) и видоизменил код для соответствия этим целям. Конечно, также, я запустил бы фишинговую кампанию с электронными письмами с нашей программой, под видом обычного счета или другого вложения.

Остался один вопрос: действительно такое ПО будет не обнаруживаемым для защитных программ?

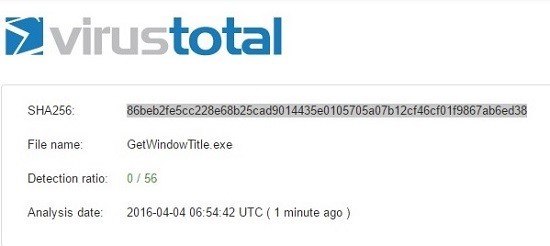

Я скомпилировал мой код и проверил exe файл на сайте Virustotal. Это веб-инструмент, который вычисляет хеш файла, который вы загрузили и ищет его в базе данных известных вирусов. Сюрприз! Естественно ничего не нашлось.

В этом основная фишка! Вы всегда можете менять код и развиваться, будучи всегда на несколько шагов раньше сканеров угроз. Если вы в состоянии написать свой собственный код он почти гарантированно будет не обнаружим. На этой странице вы можете ознакомиться с полным анализом.

Основная цель этой статьи – показать, что используя одни только антивирусы вы не сможете полностью обеспечить безопасность на предприятии. Нужен более глубинная оценка действий всех пользователей и даже сервисов, чтобы выявить потенциально вредоносные действия.

В следующих статья я покажу, как сделать действительно не обнаружимую версию такого ПО.

Источник