- Wi-Fi мост: как установить, настроить беспроводной радиомост

- Мост с помощью двух роутеров

- Мост на большом расстоянии

- Настройка основной станции

- Настройка второй станции

- Какой Мост лучше выбрать?

- Беспроводной машрутизатор своими руками

- Выбор комплектующих

- Список материалов

- Программное обеспечение

- Маршрутизация

- Беспроводная точка доступа

- Установка точки доступа 802.11ac (5 ГГц)

- Пассивное сканирование

- Нормативные требования

- Конфигурация

- Настройка виртуального SSID с помощью hostapd

- Диаграмма

- Подготовка

- Сетевой интерфейс

- Конфигурация точки доступа

Wi-Fi мост: как установить, настроить беспроводной радиомост

Давайте для начала поймём для чего нужен Wi-Fi мост. Вообще слово «Мост» говорит само за себя. Но в сетевом мире, данное слово обозначает объединение как минимум двух сетей в одну. Ну например, у нас в одном здании есть сеть бухгалтеров, а во втором сеть юристов, и их нужно как-то объединить. Вот для этих целей и создают мост, через который начинают переправляться пакеты информации.

И мост можно сделать двумя способами: по проводам или по воздуху. В нашем случае задача сделать беспроводной мост. Сразу скажу, что у такой реализации есть свои плюсы и минусы. У Wi-Fi технологии есть свойства масштабируемости, то есть не надо никуда тянуть провода, думать о внешней среде и температуре.

Но за счёт радиоволновой передачи данных, как вы, наверное, знаете, волны любят затухать. Ещё у волны есть свойство теряться при присутствии большого количества препятствий. Статью я разделил на две части. В первой я расскажу, как сделать мост в домашних условиях при использовании двух обычных роутеров.

Вторая часть будет уже для построения сетей между двумя зданиями, которые могут находиться на многокилометровом расстоянии с использованием профессионального оборудования. Там я расскажу все подробности на примере специализированной техники, а также приведу свой ТОП подобных антенн.

Мост с помощью двух роутеров

Представим, что у нас есть два роутера. К одному подключен интернет, а второй должен выступать неким «Повторителем». Сразу скажу, что настроить в таком случае не будет труда. Расскажу на примере двух Tp-Link TL-WR841N. У роутеров других фирм всё делается аналогично.

Для начала настраиваем роутер, к которому подключен интернет, он будет у нас основным. Чтобы зайти в настройки нужно подключиться к сети аппарата по проводу или по Wi-Fi. Тут как вам удобно. Далее открываем браузер и вводим стандартный IP адрес в адресную строку. Кстати, адрес можете найти под корпусом на этикетке.

- Стандартные адреса обычно 192.168.1.1 или 192.168.0.1. Далее вас попросят ввести логин и пароль от «Админки». Если вы его не меняли, то это или admin-admin или admin-*пустая строка*.

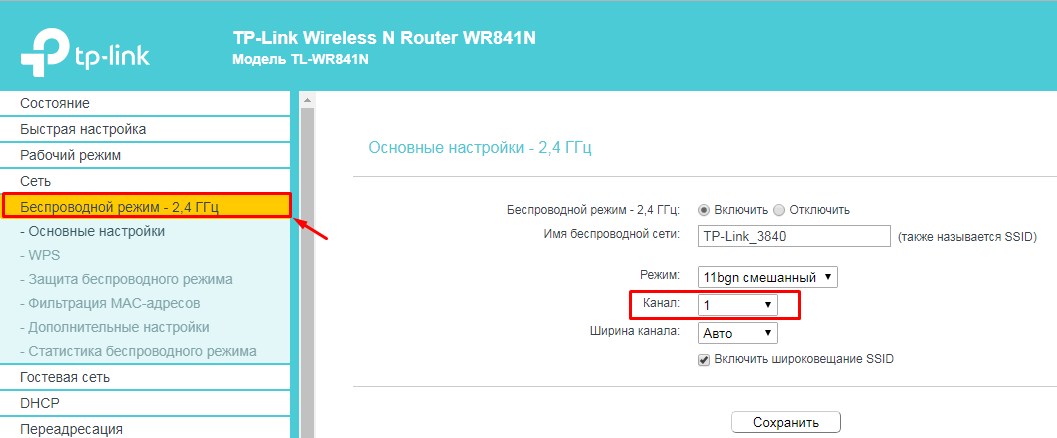

- Заходим в беспроводной режим и наша задача поставить один канал. Можно выбрать любой канал, я выбрал первый. Все, теперь идём к настройке второго роутера.

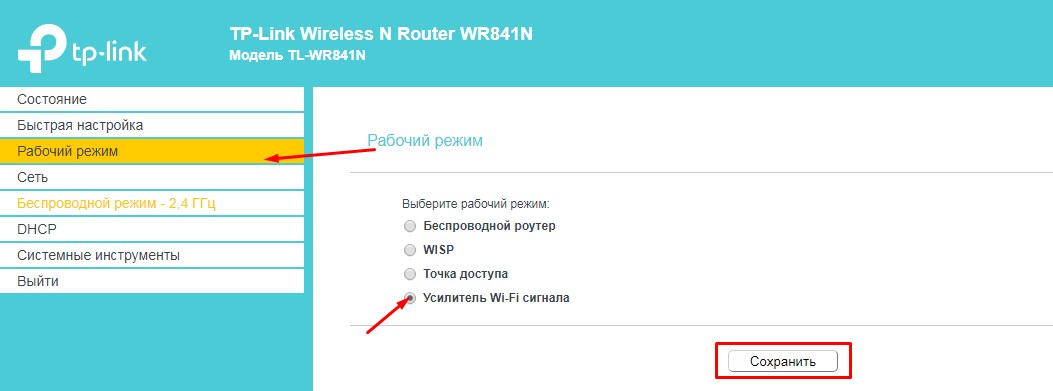

- Тут находим раздел «Рабочий режим». Включаем режим «Усилитель Wi-Fi сигнала» и нажимаем «Сохранить». Напомню, что данный режим может по названию отличаться у других маршрутизаторов. На некоторых он называется «Репитер», «Повторитель» и т.д. В самом конце не забудьте нажать «Сохранить» или «Применить».

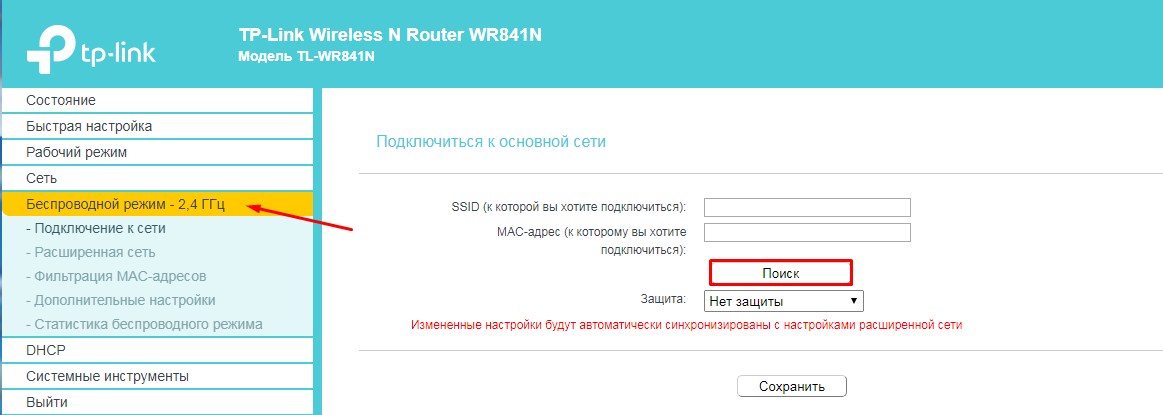

- Теперь нам надо подключиться к беспроводной сети первого роутера. Для этого идём в «Беспроводной режим». Можете вписать название беспроводной сети, но лучше нажать «Поиск».

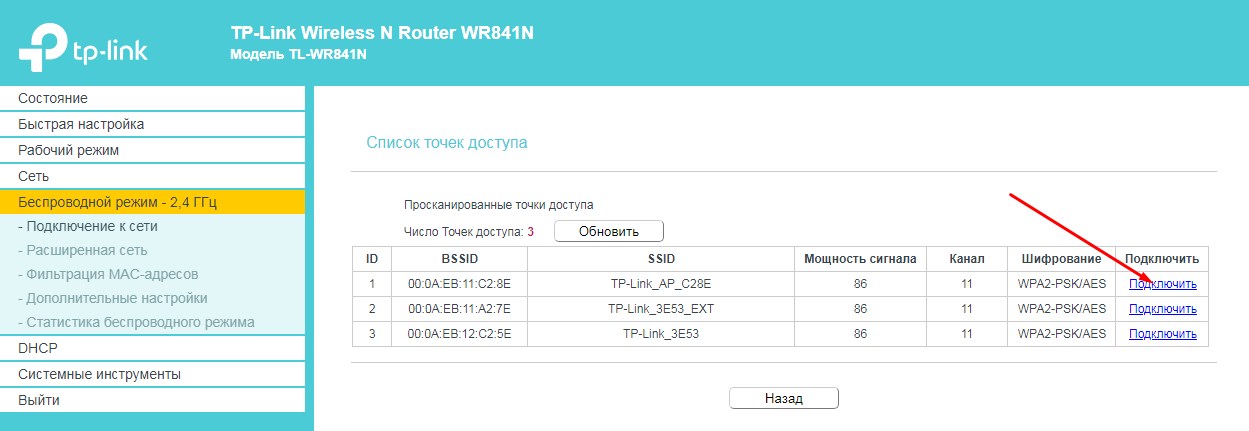

- Теперь выберите из списка сеть первого роутера и нажмите «Подключить».

Всё, теперь у вас на втором аппарате идёт раздача интернета и сети с первого через созданный воздушный мост.

Мост на большом расстоянии

У вас есть, например, два загородных дома, которые находятся на расстоянии от 10 до 20 км. В одном из домов есть интернет, а во втором его нет. Теперь наша задача каким-то образом перекинуть интернет и сеть с одного дома в другой, но как это сделать и правильно установить своими руками?

Использовать провода затратно, плюс не целесообразно, так как внешние факторы (такие как температура и влажность) могут убить витую пару. Но что самое главное, витая пара имеет плохое свойство быстрого затухания сигнала, из-за чего нужно будет ставить повторители. В лесу это практически невозможно.

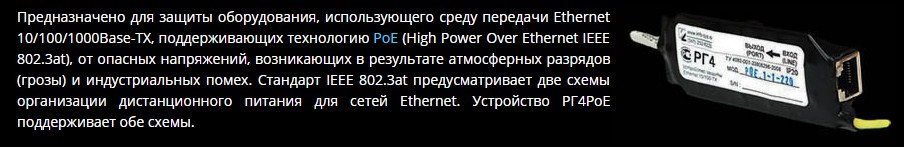

Тогда на помощь приходят мощные радиомосты или антенны. Фирм, которые выпускают данное оборудование, множество, и работают они все примерно одинокого. Но давайте я покажу на примере одной такой тарелки Ubiquiti NanoStation M5. Подключение будет по такой схеме.

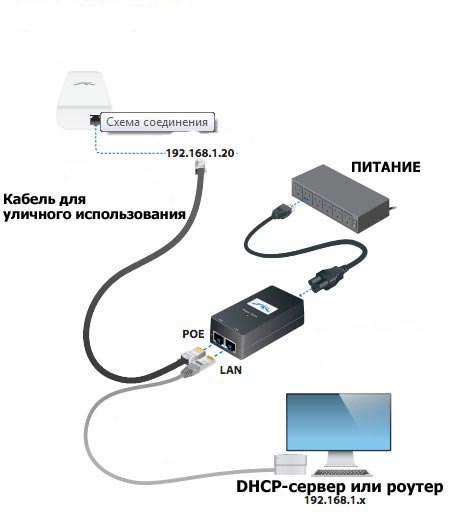

- Интернет и сеть будет раздаваться от роутера или от DHCP-сервера. Далее подключение будет идти к PoE блоку питания. Именно в него будет вставлен основной провод от локальной сети.

- Питание будет идти от розетки или блока питания. Ещё понадобится внешний кабель с дополнительной оплёткой и защитой от радиовоздействия – для внешней прокладки. Его мы вставляем во второй разъём. Как раз по этому кабелю и будут передаваться пакеты из основной сети, а также питания на тарелку.

- На схеме кабель с оплёткой заходит на сам мост или тарелку. Но я бы советовал ещё использовать в качестве дополнения грозозащиту. Для чего это нужно, я думаю объяснять не нужно.

Настройка основной станции

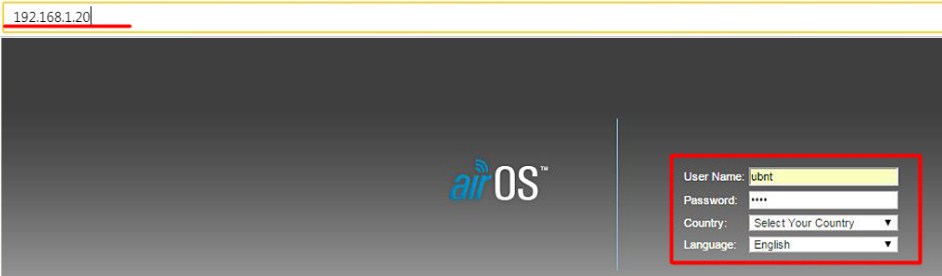

- Подключитесь к LAN порту радиомоста. Это можно сделать как с компьютера, так и ноутбука.

- Открываем любой браузер и вписываем стандартный IP адрес 192.168.1.20 .

- В поля логина и пароля вписываем одно и то же значение: ubnt . Выбираем страну — это нужно для того, чтобы система подстроилась под определенные ограничения в том или ином государстве. Также выбираем язык. Русского я не нашёл, поэтому довольствуемся английским.

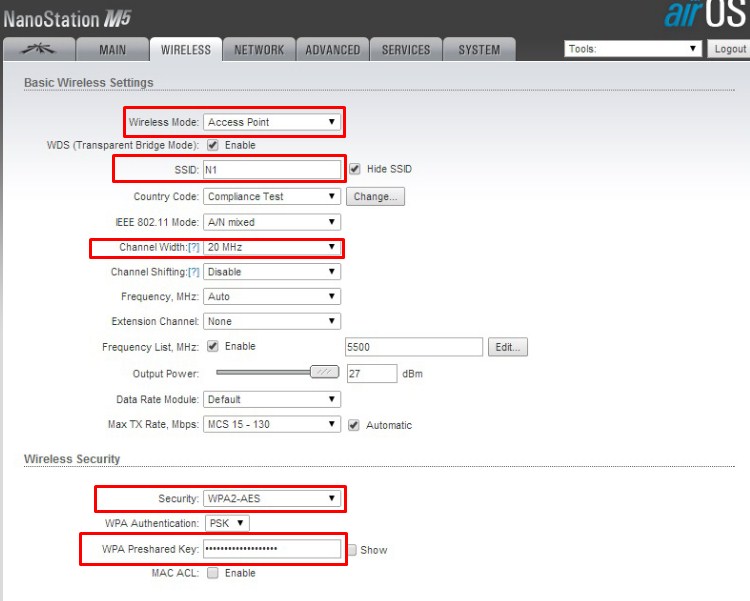

- Идём на третью вкладку сверху: «WIRELESS». Далее ставим «WirelessMode» как «AccessPoint» – то есть точка доступа, отсюда будет течь интернет и основные настройки IP адресов на вторую станцию. В поле SSID – придумайте любое название Wi-Fi сети. И поставьте Channel Width – тоже можете установить любое значение, я поставил «20 MHz».

- Ещё в разделе «WirelessSecurity» установите режим «Security» – «WPA2-AES», а в поле «WPAPresharedKey» – впишите пароль от Wi-Fi.

- В правом нижнем углу не забудьте нажать на кнопочку «Change».

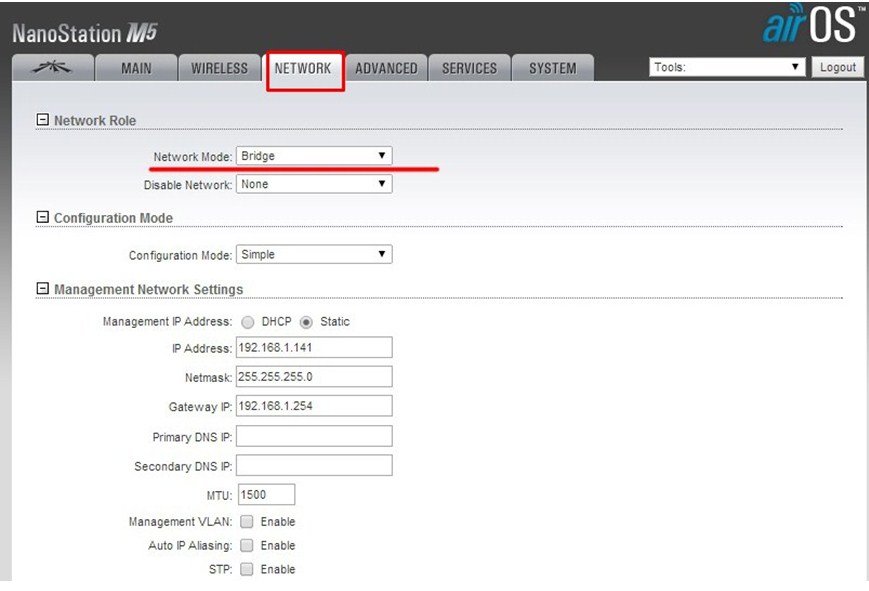

- Теперь переходим в следующую вкладку «NETWORK». И ставим самый верхний параметр в режим «Bridge» или «Мост». Также нажимаем на кнопку «Change» для сохранения настроек и идём настраивать вторую антенну.

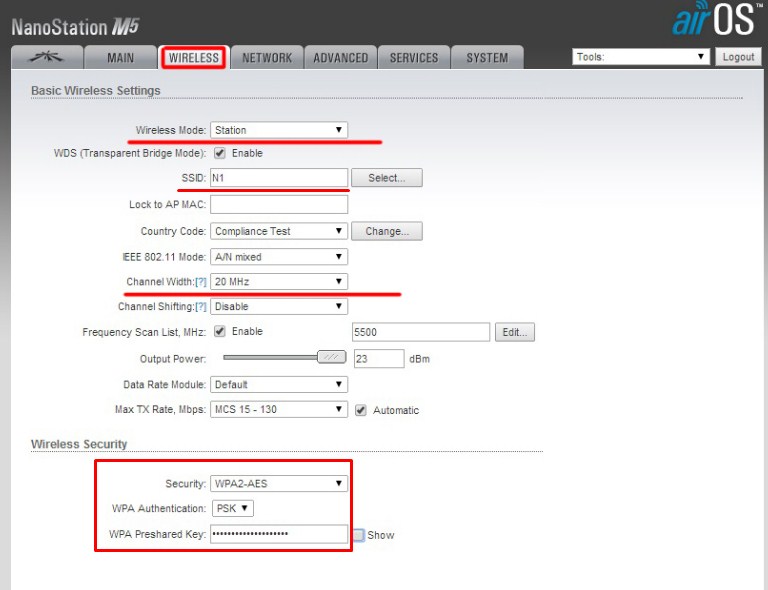

Настройка второй станции

- Аналогично подключаемся, заходим в «Админку» аппарата.

- На втором аппарате надо поставить «WirelessMode» как «Station» или по-другому – режим клиентской станции. Также не забываем установить имя беспроводной сети, именно то, которое мы указали в первой базе. Можно кстати выбрать первую базу нажав на кнопку «Select». Также указываем «ChannelWidth», такой же как вы указали на первой станции. А внизу прописываем то же самое как на первом аппарате – эти данные будут использоваться для подключения.

- Нажимаем «Change» и применяем введенные параметры.

После перезагрузки передатчиков, всё должно работать. Хочу сказать, что практически все радиомосты так настраиваются, и ничего сложного нет. Это отличное решение для проведения интернета на дачу, загородный дом или в глушь леса.

Какой Мост лучше выбрать?

Все подобные внешние мосты имеют защиту от влаги и пыли, а также защищены от сильных температурных перепадов. Но если вы берете их при использовании на крайнем севере или юге, то в первую очередь нужно посмотреть придельные допустимые температуры в вашем регионе как по плюсу, так и по минусу.

Также нужно смотреть на входной сетевой порт, который обычно имеет ограничение от 100 до 1000 Мбит в секунду. Если информации будет много, то лучше брать на 1 Гбит. Особенно это касается корпоративных сетей.

Ну и конечно же нужно примерно смотреть на радиус действия антенн. Если вы будете брать, то надо их брать попарно. Учитывайте частоту диапазона работы передатчика. У радиомостов разброс достаточно велик: есть 2,4 ГГц, есть 3, 5, 11, 24 и т.д. А уже в самом конце можно отталкиваться от цены. Но нужно также не забывать, что в дополнение к тарелке вам нужно будет ещё взять внешний кабель, блок питания и грозозащиту.

Чуть ниже я привел свой ТОП и рейтинг лучших Wi-Fi мостов по моему мнению. Я разделил их на разные ценовые категории. Более дорогие подойдут для компаний и офисов, а более дешевые для домашнего использования в деревне или загородном доме. Выбор оборудования для радиорелейной связи очень ответственная задача, поэтому советую подумать хорошенько.

Если вы запутаетесь, то в подобных магазинах есть готовые решения, где расписаны все доступные нужные товары. Но также вы можете написать мне в комментариях, и я помогу вам подобрать станцию для вас. Только напишите как можно подробнее – для чего вам она нужна, и какой радиус действия между двумя зданиями.

Источник

Беспроводной машрутизатор своими руками

- Выбор комплектующих

- Запуск сетевых интерфейсов

- Установка точки доступа 802.11ac (5 ГГц)

- Настройка виртуального SSID с помощью hostapd

Последние десять лет я покупал дешёвое сетевое оборудование и ставил на него DD-WRT, чтобы вернуть «функции» ценой более $500, удалённые из ядра Linux, на котором основаны стоковые прошивки.

Несмотря на нестабильные сборки, неисправленные ошибки и споры, DD-WRT всё равно предпочтительнее стоковых прошивок. Но сейчас достойные комплектующие дешевле, чем когда-либо, а DIY-сообщество поголовно перешло на Linux (я смотрю на вас, м-р Raspberry), так почему бы не собрать собственный беспроводной маршрутизатор раз и навсегда?

Выбор комплектующих

Первым делом нужно определиться с платформой: x86 или ARM? Не буду подробно обсуждать ключевые различия, но вкратце: у первой лучше производительность, а вторая дешевле и энергоэффективнее. Платы Raspberry Pi (и аналоги) чрезвычайно дёшевы и, вероятно, мощнее большинства беспроводных коммерческих маршрутизаторов, но платформы x86 широко распространены и имеют преимущество за счёт стандартизированных форм-факторов и портов расширения.

Конечно, самая важная деталь — это чипсет. Сегодня стандартами де-факто являются 802.11n (2,4 ГГц) и 802.11ac (5 ГГц), но подобрать драйверы под Linux — та ещё задачка, тем более с поддержкой режима AP (точка доступа). Короче, если не хотите проблем, то выбирайте чипсеты Atheros. Драйверы ath9k и ath10k хорошо поддерживаются, вы легко найдёте их с интерфейсами USB и/или mini-PCIe.

Хотя бы один контроллер сетевого интерфейса (NIC) — необходимый минимум, а RAM и накопитель выбирайте на свой вкус.

Список материалов

Принеся в жертву цену и энергопотребление, я выбрал x86-платформу ради модульной, относительно мощной конфигурации, доступной для апгрейда.

Если вам не нужен ARM, то и вентилятор не обязателен.

- Gigabyte GA-J1900N-D3V (J1900 четырёхъядерный 2 ГГц Celeron, два NIC)

- Airetos AEX-QCA9880-NX (двухдиапазонный 802.11ac, MIMO)

- 4 ГБ RAM (DDR3-LP, 1333 МГц, 1,35 В)

- Удлинитель mPCIe

- Корпус MX500 mini-ITX

- Три двухдиапазонных антенны 6dBi RP-SMA + кабель RP-SMA

- PicoPSU-90

- Запасной HDD 2.5”

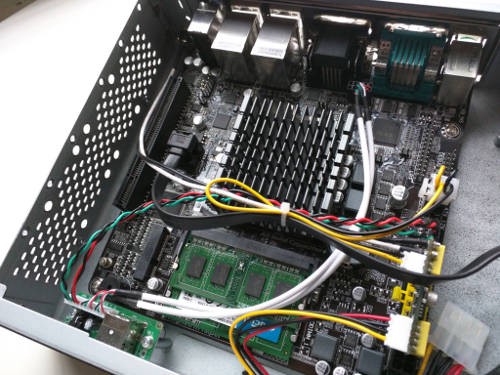

Корпус просторный, с двумя подготовленными отверстиями для штепсельной вилки AC/DC. Установка материнской платы, RAM и Pico-PSU прошла гладко:

Железячное порно

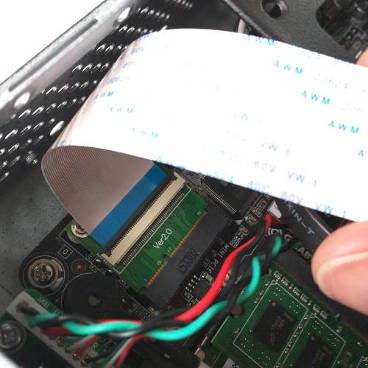

Самым сложным оказалась установка mini-PCIe WiFi, потому что плата поддерживает только карты половинного размера: здесь на помощь пришёл удлинитель mPCIe. Я взял кабель FFC на 20 см (входит в комплект) для подключения обеих сторон адаптера и закрепил mini-PCIe на шасси с помощью двустороннего скотча.

Расширитель mini-PCIe

К счастью, корпус поставляется с тремя предварительно вырезанными отверстиями для антенн. Вот окончательный результат:

Программное обеспечение

Понятно, что ставим Linux. В зависимости от оборудования, это может быть оптимизированный дистрибутив вроде Raspbian (для Raspberry Pi) или любой другой дистрибутив Linux, который вам нравится. Поскольку я много лет использую Ubuntu, то выбрал Ubuntu Server 18.04 LTS, с которым мне привычнее работать и которому обеспечена долгосрочная поддержки.

В дальнейшем статья предполагает, что вы используете дистрибутив на базе Debian.

Если установка прошла нормально и вы зашли в консоль, определим имена интерфейсов:

На материнской плате два встроенных NIC: это enp1s0 и enp2s0 . Беспроводная карта отображается как wlp5s0 и поддерживает режим AP, как и предполагалось:

Теперь можем обрисовать, что нам нужно: первый NIC поставим как WAN-порт, а второй соединим с беспроводным интерфейсом:

Если у вас Ubuntu 18.04, то немедленно избавимся от netplan , чтобы вернуться к поддержке /etc/network/interfaces:

В качестве DHCP/DNS-сервера выберем dnsmasq:

Так как мы будем запускать и настраивать процесс dnsmasq через хук post-up , не забудьте отключить демон при загрузке:

Напишем предварительную конфигурацию сетевых интерфейсов в соответствии с диаграммой, включая минимальную настройку dnsmasq :

Как вы могли заметить по секции post-up , dnsmasq стартует, как только поднимается мост. Его настройка выполняется только аргументами командной строки ( —conf-file=/dev/null ), и процесс остановится при отключении интерфейса.

В поле bridge_ports специально не указан интерфейс wlp5s0 , потому что hostapd добавит его к мосту автоматически (brctl может отказаться делать это, прежде чем запущен hostapd для изменения режима интерфейса).

Теперь можно перезапустить сеть ( sudo service networking restart ) или просто перезагрузиться, чтобы проверить правильность настройки конфигурации сети.

Обратите внимание: хотя мы в данный момент можем получить DHCP от enp2s0 , но у нас не будет ни беспроводной связи (позже подробнее об этом), ни доступа в интернет (см. ниже).

Маршрутизация

На этом этапе нужно маршрутизировать пакеты между интерфейсами LAN ( enp2s0 ) и WAN ( enp1s0 ) и включить трансляцию сетевых адресов.

Включить переадресацию пакетов легко:

Последняя команда гарантирует, что конфигурация сохранится до следующей перезагрузки.

Трансляция сетевых адресов — другое дело, обычно придётся разбираться (или, скорее, бороться) с iptables . К счастью, каменный век давно закончился, и ребята из FireHol приложили немало усилий, добавив необходимый уровень абстракции:

FireHOL — это язык для защищённого файрвола с сохранением состояния, его конфигурация легко понятна и доступна. Больше не надо писать операторы iptables : конфигурационный файл сам транслируется в операторы iptables и применяется как надо. Никакого демона в фоновом режиме.

Включение трансляции сетевых адресов для интерфейсов локальной сети с добавлением минимальных правил файрвола делается элементарно:

FireHOL написан людьми для людей, документация здесь.

Можете проверить настройки, вручную запустив firehol ( sudo firehol start ) и подключив ноутбук к порту LAN: теперь вы сможете выйти интернет, если подключен порт WAN.

Перед перезагрузкой не забудьте отредактировать /etc/default/firehol , чтобы разрешить запуск FireHol при загрузке:

Не буду вдаваться в детали всего синтаксиса firehol , конфигурационный файл сам себя объясняет, рекомендую обратиться к документации в случае более сложной настройки. Если вам действительно интересно, что firehol сотворил с iptables , просто введите sudo firehol status в командной строке.

Беспроводная точка доступа

Очевидно, управлять точкой доступа будем с помощью hostapd:

Ниже вы найдёте минимальный и почти не требующий пояснений файл конфигурации 802.11 n/2.4 Ghz/WPA2-AES:

Документацию hostpad.conf см. в /usr/share/doc/hostapd/examples/hostapd.conf .

Описанную конфигурацию можно протестировать вручную:

Если всё идёт хорошо, появится беспроводное подключение. Если вы удовлетворены результатом, не забудьте изменить конфигурацию, чтобы запустить hostapd сразу как поднимется интерфейс (как показано ниже).

Вот ваш окончательный /etc/network/interfaces:

Установка точки доступа 802.11ac (5 ГГц)

Пассивное сканирование

Согласно документации Airetos AEX-QCA9880-NX, чипсет поддерживает 802.11ac, так что мы можем уйти из переполненных каналов 2,4 ГГц в райские 5 ГГц.

Посмотрим, какие частоты поддерживаются:

В приведённом списке видим, что чипсет поддерживает каналы 1−14 (2,4 ГГц) и каналы 36−165 (5 ГГц), но вы заметили флаг no IR ?

Флаг no IR обозначает no-initiating-radiation (то есть пассивное сканирование). Это значит, что данный режим запрещён в случае, когда устройство первым инициирует излучение (включая маяки). Другими словами, нельзя запускать точку доступа на этих каналах!

Нормативные требования

Вышеописанная ситуация объясняется нормативными требованиями Linux, которые регулируют использование радиочастотного спектра в зависимости от страны.

Я живу в США, а по ссылке написано, что я имею право инициировать излучение на каналах 36-48, так в чём дело? Посмотрим, какой домен регулирования используется в данный момент:

Выдача показывает, что сейчас активен мировой домен (или не установлен), то есть минимальные значения, разрешённые в каждой стране.

К сожалению, вручную установить домен sudo iw reg set не получится, потому что домен зашит в EEPROM:

К счастью, нормативные требования обрабатываются на уровне драйвера, так что их можно легко изменить: находим патч в исходниках Open-WRT.

Прежде всего, не забудьте подключить репозиторий исходного кода из /etc/apt/sources.list :

Затем подготовьте окружение, установив необходимые зависимости:

Скачайте источники своего ядра:

Поскольку оригинальный патч Open-WRT нельзя применить «как есть» к дереву ядра Ubuntu из-за тонких различий в системе сборки, пришлось его исправить:

Всё готово для сборки:

Если проблем нет, то теперь можно установить исправленное ядро поверх предыдущего:

Перезагрузка, и вуаля:

Во избежание автоматического обновления может потребоваться закрепить версию ядра Linux.

Конфигурация

Новый файл конфигурации hostapd будет довольно простым: hw_mode=a включает диапазоны 5 ГГц, а ieee80211ac=1 включает 802.11ac (VHT). Опция ieee80211d=1 с указанием country_code=US определяет нормативный домен, под которым мы работаем.

Чтобы максимально использовать пропускную способность, ht_capab и vht_capab должны отражать возможности оборудования:

С учётом этого вот окончательный hostapd.conf :

Документацию hostpad.conf см. в /usr/share/doc/hostapd/examples/hostapd.conf .

На этом этапе беспроводной маршрутизатор полностью работоспособен, и если нужна более сложная настройка, то вы можете теперь погрузиться в конфигурационные файлы.

Настройка виртуального SSID с помощью hostapd

Независимо от того, хотите вы настроить гостевую точку доступа или выделенную беспроводную сеть для своего VPN, в какой-то момент придётся настроить виртуальный SSID.

Диаграмма

Исходя из текущей конфигурации, вот обновлённая диаграмма, что мы хотим получить. Предполагая, что wlp5s0 является физическим беспроводным интерфейсом, виртуальный SSID будет работать на виртуальном интерфейсе wlan0 , используя собственную подсеть 192.168.2.0/24 :

Подготовка

Прежде всего проверим, что ваше беспроводное устройство поддерживает несколько SSID:

Как видим, чипсет поддерживает до восьми точек доступа на одном канале. Это означает, что можно настроить до семи виртуальных SSID, и все они будут работать на одном канале.

Сетевой интерфейс

Согласно документации в hostapd.conf, существует строгая связь между MAC-адресом физического интерфейса и BSSID виртуальных интерфейсов:

hostapd will generate a BSSID mask based on the BSSIDs that are configured. hostapd will verify that dev_addr & MASK == dev_addr. If this is not the case, the MAC address of the radio must be changed before starting hostapd. If a BSSID is configured for every secondary BSS, this limitation is not applied at hostapd and other masks may be used if the driver supports them (e.g., swap the locally administered bit)

BSSIDs are assigned in order to each BSS, unless an explicit BSSID is specified using the ‘bssid’ parameter.

If an explicit BSSID is specified, it must be chosen such that it:

— results in a valid MASK that covers it and the dev_addr

— is not the same as the MAC address of the radio

— is not the same as any other explicitly specified BSSID

Чтобы выполнить эти требования и позволить hostapd автоматически назначать BSSID виртуального интерфейса(ов), обновим MAC-адрес физического беспроводного интерфейса, обнулив четыре наименее значимых бита. Этого хватит на 15 виртуальных BSSID — намного больше, чем необходимо.

Сначала определим текущий MAC-адрес:

Если очистить четыре последних бита и установить бит U/L, получится MAC-адрес 46:c3:06:00:03:e0 .

Теперь обновим конфигурацию, чтобы установить правильный MAC-адрес прямо перед загрузкой интерфейса, а также объявить виртуальный беспроводной интерфейс в соответствии с нашей диаграммой:

Отлично. Я использую dnsmasq как DHCP-сервер — не стесняйтесь заменить на то, что вам нравится. Обратите внимание, что для корректной работы виртуального интерфейса требуется allow-hotplug .

Конфигурация точки доступа

Теперь самое простое: добавим виртуальный SSID к текущей конфигурации hostapd . Просто добавьте это в конец существующего файла hostapd.conf :

В приведённом примере я применил шифрование WPA2, но тут доступно большинство опций радиоинтерфейса (например, channel ). Можно добавить больше виртуальных SSID, просто дописав строчки в конфигурационном файле, согласно объявленным и правильно настроенным виртуальным интерфейсам.

Теперь перезагрузимся — и видим свой новый SSID вместе с новым беспроводным интерфейсом (обратите внимание на MAC-адрес):

Источник