- WiFi Радар своими руками

- Wi-Fi радар для сбора MAC-адресов

- Зачем компании собирают MAC-адреса своих клиентов?

- Запуск Wi-Fi радара

- Подготовка рабочей среды

- Установка Python 3

- Установка tshark

- Установка скрипта

- Мониторинг устройств

- Результат сбора MAC-адресов

- Точность сканирования

- Ошибки при запуске

- Как создать WiFi Радар?

- dimacbz

- SirenDS

- Контроллер Wi-Fi точек доступа на Mikrotik

- Введение

- Дисклеймер

- Подготовка

- Настройка контроллера

- Настройка точек доступа

- Заключение

WiFi Радар

своими руками

Технологии WiFi Радар позволяют фильтровать рандомизированные MAC-адреса и увеличивать сбор «чистых» MAC. Механизмы дерандомизации являются коммерческой тайной.

Радаром может являться любой Wi-Fi роутер. Все что требуется это установить специальное ПО WiFi Радар. Для унификации компания сосредоточилась на наиболее распространенных моделях.

В соответствии со стандартом 802.11 (Wi-Fi) любое мобильное устройство периодически рассылает запросы (probe request) для поиска точек доступа. Ответом на такие запросы является сообщение от точки доступа (probe response) с указанием ее характеристик и параметров подключения.

Можно обобщить наиболее распространенные случаи когда происходит рассылка probe request:

· Включение Wi-Fi модуля.

· Запуск (ручной) сканирования ближайших точек доступа.

· Пробуждение устройства из режима сна через нажатие кнопки.

· Пробуждение устройства по команде от приложения или операционной системы.

· Периодическая рассылка для актуализации списка точек доступа

Данный механизм является вспомогательным, так как информацию о точках доступа пользовательские устройства получают путем прослушивания эфира на наличие маяков (beacon) в которых также указывается информация о точке доступа и ее параметрах.

Помимо широковещательного probe request пользовательское устройство может отправлять персональный запрос выбранной точке доступа для того чтобы удостовериться в ее работоспособности. Периодически пользовательские устройства производят рассылку для всех сохраненных Wi-Fi сетей методом простого перебора, пытаясь найти хотя бы одну точку поблизости.

ПО WIFI Radar v.2 является новой технологией компании WiFi Радар, реализующей активный трекинг (отслеживание) MAC адресов мобильных устройств. Отличие активного трекинга от пассивного заключается в том, что помимо прослушивания радар производит функцию дерандомизации тех устройств, которые пытаются скрыть настоящий MAC адрес. В итоге, при помощи ряда определенных методик, WIFI Radar узнает реальный MAC адрес и обнаруживает устройство. При этом, мобильное устройство может быть не подключено ни к одной Wi-Fi сети.

Поскольку, с iOS версии 12.0, Android версии 8.0, а так же на многих устройствах по инициативе производителя функциональность рандомизации по умолчанию включена, все больше мобильных устройств становятся недоступными для пассивных радаров прошлого поколения. Так же, начиная с Android версии 9.0 и с IOS версии 12.0 рандомизация осуществляется в режиме «per SSID», то есть для каждого имени точки доступа устройство генерирует и хранит индивидуальный MAC адрес.

Наш прогноз заключается в том, что к 2022 году каждое мобильное устройство будет по умолчанию скрывать свой MAC адрес. По многочисленным тестам в реальных условиях, уже сегодня активный радар дает ощутимое преимущество и позволяет собрать от 80% до 100% MAC адресов, в то время как пассивный радар, относящийся к предыдущему поколению, позволяет собрать лишь 60% и менее.

Момент рассылки широковещательных запросов определяется пользовательским устройством и зависит от операционной системы, версии ПО, модели беспроводного чипа и других факторов.

Рандомизация MAC адресов

Поскольку, рассылка широковещательных probe request делается достаточно часто, это позволяет отследить конкретное устройство и даже восстановить путь его перемещения. Это позволяет злоумышленникам или спецслужбам производить слежку, а также совершать атаки на заранее выбранное устройство. Для избежания подобных рисков были разработаны методики рандомизации MAC адреса.

Основной метод заключается в том, что при отправке широковещательных и персональных probe request вместо реального MAC адреса, устройством производится подстановка случайного MAC адреса, не являющегося каким-либо образом связанным с данным устройством. Такой MAC адрес назначается единовременно ради проведения сканирования и время его жизни равно от нескольких секунд до нескольких минут. Далее MAC адрес заменяется на новый, случайный и больше никогда не используется. Таким образом, устройства могут генерировать запросы без раскрытия своего MAC адреса.

Дерандомизация MAC адресов

Если на probe request с рандомизированным MAC адресом пользовательское устройство получает ответ, то оно инициирует подключение к точке доступа, так как считает что она находится поблизости. По стандарту пользовательское устройство должно использовать свой реальный MAC адрес для подключения. На практике устройства либо пытаются инициировать подключение и в случае неудачи отправляют probe request с реальным MAC адресом. Либо после получения probe response сразу же отправляют еще один probe request уже с реальным MAC адресом. Либо с использованием своего реального MAC адреса пытаются подключить к сети.

Источник

Wi-Fi радар для сбора MAC-адресов

Сегодня для отслеживания и анализа целевой аудитории, интернет-маркетологи используют не только данные из счетчиков посетителей, но и более продвинутые методы, например сбор MAC-адресов при помощи Wi-Fi сенсора.

Такое устройство можно разместить в кафе, гостинице, кинотеатре, чтобы собрать информацию о посетителях. Статистика показывает, что более 50% пользователей не отключают функцию Wi-Fi на своих смартфонах, что позволяет их отслеживать в режиме реального времени.

Зачем компании собирают MAC-адреса своих клиентов?

Сбор MAC-адресов мобильных устройств активно используется в маркетинге для формирования портрета клиента. Маркетолог выгружает список MAC-адресов в сервис Яндекс.Аудитории, и тем самым, создает сегмент обезличенных пользователей.

После добавления собранных MAC-адресов, сервис подбирает всю известную информацию о владельце устройства (интересы, геолокации, поведение) и формирует список анонимных ID для настройки рекламных кампаний в агрегаторах Яндекса (Директ, Дисплей). В дальнейшем этот сегмент используется для таргетирования рекламных предложений.

Мониторинг MAC-адресов в беспроводных сетях может быть незаконным, особенно в сетях, которыми вы не владеете. Пожалуйста, ознакомьтесь с законами вашей страны. Материал опубликован в ознакомительных целях.

Запуск Wi-Fi радара

Скрипт, который будет работать на базе нашего сенсора, вычисляет количество людей поблизости, используя смартфоны в качестве прокси. Телефоны находящиеся в зоне покрытия определяются на основе фрейм-запросов, так называемых probe request.

Возможное использование howmanypeoplearearound включает в себя: мониторинг окружения и пешеходного движения, сбор MAC-адресов. Вероятно, он был разработан для использования на миниатюрных устройствах, например Raspberry Pi etc.

Подготовка рабочей среды

Для запуска скрипта нам потребуется:

- Устройство с предустановленным Linux (например, Ubuntu);

- Python ⩾ 2.7;

- tshark.

Любая антенна с поддержкой Monitor Mode (режима мониторинга):

- Чип RT3070;

- Panda PAU5;

- Alfa AWUSO36NH;

- Sabrent NT-WGHU;

- и др.

Установка Python 3

Python и установщик пакетов pip, должен быть установлен на вашем компьютере. Я использую Ubuntu 18.04, в которой Python уже предустановлен и не хватает только установщика pip:

Установка pip для Python 2.7

Установка pip для Python 3

Установка tshark

Если на компьютере не установлен Wireshark, выполните:

Если установлен, выполните команду для установки tshark:

Затем обновите его для запуска без получения полномочий root:

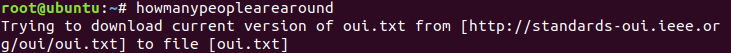

Установка скрипта

В новых версиях Ubuntu при установке pip могут возникнуть проблемы, как решить проблему Unable to locate package, читайте по ссылке.

Мониторинг устройств

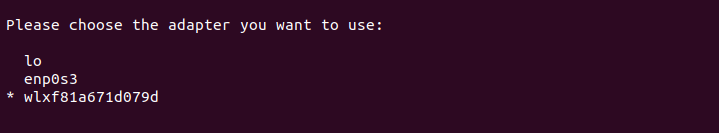

Подключаем антенну к компьютеру и выполняем команду:

Выбираем адаптер для сканирования, кладем рядом с собой устройство, а лучше несколько, с включенной функцией Wi-Fi:

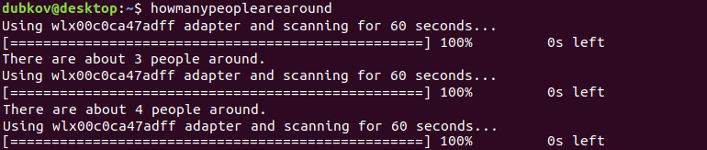

Дожидаемся окончания операции:

Скрипт определил поблизости 6 мобильных устройств. Но, где найти или как вывести MAC-адреса?

Чтобы выгрузить их, воспользуемся флагами из справки, например:

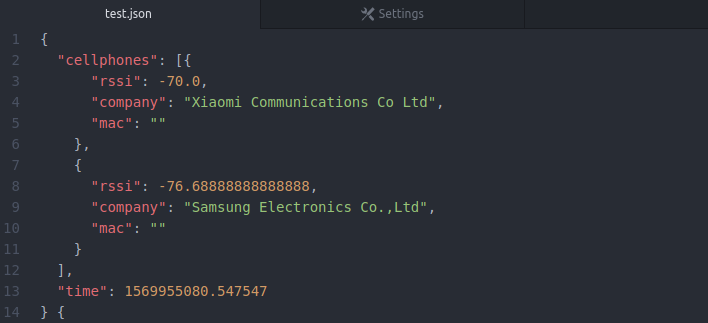

После окончания сканирования, находим в домашней директории файл test.json

Результат сбора MAC-адресов

Точность сканирования

Точность сканирования устройств зависит от того, как часто смартфон проверяет связь с сетью Wi-Fi (что происходит каждые 1–10 минут, если Wi-Fi не отключен).

Ошибки при запуске

Если не работают команды или встречается ошибка «command not found», выполните:

Источник

Как создать WiFi Радар?

участник

В сети появляются много рекламных предложений о так называемом «WiF Радаре».

Если в двух словах: N-роутер собирает идентификаторы устройств с включенным WiFi.

N-роутер – это роутер с авторским программным обеспечением, который сканирует все устройства (смартфоны, ноутбуки, планшеты) и собирает их MAC-адреса, чтобы вы настроили на них таргетированную рекламу.

Вопрос опытным форумчанам. Как можно определить мак-адресс к примеру iphone — если вайфай на устройстве включен но не в режиме точки доступа ?

Так же очень заинтересован в общем обсуждении темы, делитесь опытом, мыслями, соображениями, ссылками на софт и прочее.

Заранее благодарю всех не равнодушных.

dimacbz

Moderator

SirenDS

Administrator

Ну куда деть базу, это уже не тот вопрос что задавал автор, собственно вопрос в том, на сколько я понимаю как такую базу заполнять.

По поводу сложностей я слышал хватает записывать логи микрота.

Есть дешевые микроты зя 1500 руб, есть даже портативные модели которые можно держать в кармане.

ну vps тоже можно за 150 руб в месяц аврендовать.

dimacbz поделитесь кодом если есть ))

Источник

Контроллер Wi-Fi точек доступа на Mikrotik

Введение

В последней версии операционной системы Mikrotik RouterOS под номером 6.11 была добавлена экспериментальная функция, позволяющая использовать роутер на этой платформе в качестве контроллера Wi-Fi точек доступа. К сожалению, так как данный функционал только что появился и находится в статусе бэта, информация о нём ограничевается довольно скучной статьёй на в Wiki-справочнике Mikrotik’а. Пошаговой инструкции по настройке мне найти не удалось, поэтому, решено было попытаться всё настроить методом научного тыка. В данном посте я рассматриваю простую настройку контроллера (не углубляясь в дебри настроек, коих очень много) обеспечивающую следующую конфигурацию (по сути, аналогичную той, что была бы настроена на простом SOHO-роутере уровня D-Link DIR-620 с родной прошивкой, и используемую в домашних условиях):

- Два Wi-Fi роутера Mikrotik RouterBoard

- Routerboard RB951G-2HnD — основной, является контроллером Wi-Fi, точкой доступа, маршрутизатором, DHCP- и DNS-сервером. Далее буду именовать его контроллером

- Routerboard RB951Ui-2HnD — дополнительный, является только точкой доступа Wi-Fi и свитчём на 3 порта (POE in и out порты не включены в свитч и зарезервированы на будущее). Далее буду именовать его точкой доступа или точкой

- WPA/WPA2-PSK аутентификация с AES-шифрованием

- Строго определённый канал, с шириной 20МГц

- Единственный SSID, не скрытый

- Клиенты не изолированны друг от друга и проводной сети (действительно, зачем это дома?)

Заинтересовавшимся, предлагаю продолжить чтение под катом. Внимание, трафик!

Дисклеймер

Итак, мы осознали страх и риск, связанный с использованием технологий, находящихся на этапе тестирования, понимаем, что за повторение действий, описанных в данной статье, отвечать будете только вы. Тут же стоит отметить, что данный функционал пока не совместим с:

- Nstreme AP support

- Nv2 AP support

То есть, работает только 802.11.

Подготовка

По информации с Wiki работа данной системы не требует наличия Wi-Fi на роутере, в таком случае устройство может выполнять функции контроллера.

Первым делом, необходимо обновить систему на наших роутерах до версии 6.11. Можно скачать файл прошивки с официального сайта Mikrotik, после чего перетащить его в окно Winbox’а, после чего перезагрузить роутер; или же зайти в раздел System -> Packages, нажать кнопку Check For Updates и в появившемся окне ещё раз нажать на Check For Updates, а затем Download & Upgrade.

Далее в разделе загрузок на официальном сайте Mikrotik, нужно скачать файл пакета Wireless CAPsMAN (он находится там же где и прошивка для вашей платформы), после чего установить его так же, как обновление RouterOS, т.е. перетаскиваем на окно Winbox’а и перезагружаемся.

После перезагрузки заходим в раздел Packages, чтобы убедиться, что пакет корректно установился и активирован.

Обратите внимание, появился пакет wireless-fp, а пакет wireless стал неактивным. Кроме того, появился новый пункт CAPsMAN в главном меню и кнопка CAP в разделе Wireless.

Настройка контроллера

Действия, описанные в данном разделе, требуется выполнить только на контроллере.

Заходим в раздел CAPsMAN в главном меню.

Первая вкладка Interfaces будет содержать псевдо-интерфейсы, появляющиеся при подключении точек доступа к контроллеру на каждое подключение по одному псевдо-интерфейсу. Если зайти в любой псевдо-интерфейс, то можно увидеть настройки, которые применены к нему.

В принципе, можно вручную создать интерфейс для точки доступа, например в случае необходимости выделить какую-либо точку какими-то особыми настройками.

Чтобы включить режим контроллера, нажмём кнопку «Manager», устанавливаем галочку Enabled и нажимаем OK.

Переходим ко вкладке Configurations. Здесь создаются конфигурации, которые в дальнейшем будут разворачиваться на наших точках доступа.

Создадим новую конфигурацию

Зададим имя конфигурации, SSID, режим доступен только один, но на всякий случай, я решил не оставлять это значение пустым, хотя с пустым тоже всё работает. Тут же укажем, что использовать следует все доступные антены на приём и передачу (на моих роутерах их по две, но третья галочка хоть и установлена, ни на что влиять не будет).

Далее определим настройки канала

Заметьте, любые настройки можно сделать, как непосредственно в конфигурации, так и создать объект «Channel» на соответствующей вкладке CAPsMAN’а, после чего выбрать его из списка. Это может быть удобно при наличии сложных конфигураций с комбинацией различных параметров для нескольких точек доступа. Укажем частоту (к сожалению, выпадающий список отсутствует, поэтому придётся указать значение вручную), ширина канала у меня почему-то принимает только значение 20МГц (в описании поля в консоли написано, что это может быть десятичное число от 0 до 4294967.295, поэтому поставить 20/40 нельзя, а если указывать значения, больше 20, появляется ошибка, что точка доступа неподдерживает данную частоту). Если ширину канала не указать, то 20МГц будет принято по умолчанию. Далее выбираем формат вещания 2ghz-b/g/n. Следующее поле по смыслу как раз должно давать возможность расширить канал до 20/40, но почему-то независимо от выбранного значения этого не происходит. На всякий случай, выбираю Ce (в предыдущих версиях above).

Следующий раздел позволяет указать сетевые параметры

Как и в случае с каналом, можно оформить этот раздел конфигурации через отдельный объект.

Галочка local-forwarding позволяет передать управление трафиком точкам доступа. В этом случае попадание клиентов в определённую подсеть (путём добавлениея wlan интерфейса в определённый bridge), маршрутизация и т.д. будет осуществляться привычным образом, т.е. через интерфейс беспроводной сети. Снятие этой галочки передаёт управление контроллеру, соответственно все прочие настройки на этой вкладке действительны только при снятой галочке.

Раздел «безопасность»

Содержит, в принципе, привычные настройки, которые не нуждаются в коментировании. Единственное, что хочется отметить — это отсутствие WEP аутентификации. Тут так же можно выполнить настройки в отдельном объекте «Security», после чего указать его в соответствующем поле.

Развёртывание

После того как мы закончили редактировать конфигурацию, сохраним её. Она понадобится нам на следующем этапе.

На вкладке Provisioning мы создаём новое развёртывание. Укажем тип конфигурации.

Создадим в этом разделе объект «Provisioning».

Поле «Radio Mac» позволяет определить конкретную точку доступа, к которой будет применено данное развёртывание, по умолчанию — ко всем. Действие нужно указать «create dynamic enabled», другие варианты нужны для статических интерфейсов. Укажем только что созданную конфигурацию в качестве основной.

Настройка точек доступа

Здесь всё гораздо проще. Настройки выполняются на роутерах, оснащённых Wi-Fi модулями. Заходим в раздел Wireless.

Нажимаем кнопку CAP.

Ставим галочку Enabled, указываем беспроводной интерфейс, в случае, если точка доступа и контроллер это одно устройство, добавляем в поле CAPsMAN addresses свой же IP.

Если точка доступа, и контроллер — это разные устройство, то CAPsMAN addresses можно не указывать, вместо этого указать Discovery Interfaces.

Поле Bridge можно заполнить — указать мост, в котором находится локальная сеть, в таком случае при установке соединения с контроллером, интерфейс будет автоматически добавляться в мост, а можно не указывать, тогда его придётся назначить в пункте меню Bridge.

После нажатия кнопки OK. У интерфейса появится краснный коментарий, обозначающий, что он управляется контроллером.

После установки соединения с контроллером и получения от него настроек появится вторая строчка коментария с указанием параметров сети.

А во вкладке Interfaces пункта меню CAPsMAN появятся псевдо-интерфейсы соответствующие этим соединениям.

После редактирования настроек контроллера, можно принудительно обновить развёртывание на точки доступа в разделах Remote CAP и Radio (в зависимости от того, какие настройки меняли), выделением нужной точки и нажатием на кнопку Provision.

Подключенных клиентов по интерфейсам можно увидеть в разделе Registration Table:

Заключение

Поскольку функционал CAPsMAN и CAP только что появился в открытом доступе и всё ещё находится в статусе бэта-тестирования, я предполагаю, что интерфейс, настройки и возможности в скором времени вполне могут измениться. Но принципиальные изменения вряд ли произойдут, так что надеюсь, что пост не потеряет актуальности.

При написании данного поста использовалась статья из официальной Wiki Mikrotik.

UPD: перечитал wiki, обнаружил ошибку в посте, касательно вкладки datapath, внёс исправления в статью.

Источник