Настройки WiFi Radar на TP-Link

Прошивка на примере TP-Link MR3020 (V3)

Определение аппаратной ревизии роутера.

Для того чтобы определить аппаратную ревизию, необходимо обратиться к информации, расположенной на коробке или корпусе устройства в непосредственной близости с серийным номером.

Версии могут быть указаны в виде буквы V или обозначения Ver: и чисел с точкой вида V1.xxили V3.xx. Например V1.0, V1.1, Ver:1.9, V3.0, Ver:3.20 или V3.2.

Аппаратной ревизией считается первая цифра после буквы V или обозначения Ver:.

Обозначения V1.0, V1.3, V1.9, Ver:1.9 и все обозначения вида V1.xx или Ver:1xx относятся к ревизии V1.

Обозначения V3.0, V3.2 и все обозначения вида V3.xx или Ver:3xx относятся к ревизии V3.

Примеры подобных обозначений на коробке и устройстве расположены ниже.

Прошивка TP-Link MR3020 V3

Процедура прошивки для большинства роутеров TP-Link возможна только при помощи образа Recovery, поскольку штатные утилиты из состава ПО не позволяют использовать сторонние (third-rarty) образы.Единственной штатной возможностью использования сторонних образов является их установка при помощи механизма восстановления прошивки.

1. Скачайте программу для настройки (высылается на email)

2. Переименуйте файл прошивки openwrt-ramips-mt76x8-tplink_tl-mr3020-v3-squashfs-tftp-recovery.bin и назначьте ему имя tp_recovery.bin

3. Скачайте программу tftpd по ссылке https://bitbucket.org/phjounin/tftpd64/downloads/tftpd64.464.zip

4. Назначьте интерфейсу локальной сети IP адрес 192.168.0.225/24

5. Выберите данный интерфейс с назначенным IP адресом в главном окне программы:

6. Запустите программу, зайдите в меню Settings.

Во вкладке TFTP в разделе Base Directory укажите путь к папке с прошивкой:

Источник

WiFi Радар

своими руками

Технологии WiFi Радар позволяют фильтровать рандомизированные MAC-адреса и увеличивать сбор «чистых» MAC. Механизмы дерандомизации являются коммерческой тайной.

Радаром может являться любой Wi-Fi роутер. Все что требуется это установить специальное ПО WiFi Радар. Для унификации компания сосредоточилась на наиболее распространенных моделях.

В соответствии со стандартом 802.11 (Wi-Fi) любое мобильное устройство периодически рассылает запросы (probe request) для поиска точек доступа. Ответом на такие запросы является сообщение от точки доступа (probe response) с указанием ее характеристик и параметров подключения.

Можно обобщить наиболее распространенные случаи когда происходит рассылка probe request:

· Включение Wi-Fi модуля.

· Запуск (ручной) сканирования ближайших точек доступа.

· Пробуждение устройства из режима сна через нажатие кнопки.

· Пробуждение устройства по команде от приложения или операционной системы.

· Периодическая рассылка для актуализации списка точек доступа

Данный механизм является вспомогательным, так как информацию о точках доступа пользовательские устройства получают путем прослушивания эфира на наличие маяков (beacon) в которых также указывается информация о точке доступа и ее параметрах.

Помимо широковещательного probe request пользовательское устройство может отправлять персональный запрос выбранной точке доступа для того чтобы удостовериться в ее работоспособности. Периодически пользовательские устройства производят рассылку для всех сохраненных Wi-Fi сетей методом простого перебора, пытаясь найти хотя бы одну точку поблизости.

ПО WIFI Radar v.2 является новой технологией компании WiFi Радар, реализующей активный трекинг (отслеживание) MAC адресов мобильных устройств. Отличие активного трекинга от пассивного заключается в том, что помимо прослушивания радар производит функцию дерандомизации тех устройств, которые пытаются скрыть настоящий MAC адрес. В итоге, при помощи ряда определенных методик, WIFI Radar узнает реальный MAC адрес и обнаруживает устройство. При этом, мобильное устройство может быть не подключено ни к одной Wi-Fi сети.

Поскольку, с iOS версии 12.0, Android версии 8.0, а так же на многих устройствах по инициативе производителя функциональность рандомизации по умолчанию включена, все больше мобильных устройств становятся недоступными для пассивных радаров прошлого поколения. Так же, начиная с Android версии 9.0 и с IOS версии 12.0 рандомизация осуществляется в режиме «per SSID», то есть для каждого имени точки доступа устройство генерирует и хранит индивидуальный MAC адрес.

Наш прогноз заключается в том, что к 2022 году каждое мобильное устройство будет по умолчанию скрывать свой MAC адрес. По многочисленным тестам в реальных условиях, уже сегодня активный радар дает ощутимое преимущество и позволяет собрать от 80% до 100% MAC адресов, в то время как пассивный радар, относящийся к предыдущему поколению, позволяет собрать лишь 60% и менее.

Момент рассылки широковещательных запросов определяется пользовательским устройством и зависит от операционной системы, версии ПО, модели беспроводного чипа и других факторов.

Рандомизация MAC адресов

Поскольку, рассылка широковещательных probe request делается достаточно часто, это позволяет отследить конкретное устройство и даже восстановить путь его перемещения. Это позволяет злоумышленникам или спецслужбам производить слежку, а также совершать атаки на заранее выбранное устройство. Для избежания подобных рисков были разработаны методики рандомизации MAC адреса.

Основной метод заключается в том, что при отправке широковещательных и персональных probe request вместо реального MAC адреса, устройством производится подстановка случайного MAC адреса, не являющегося каким-либо образом связанным с данным устройством. Такой MAC адрес назначается единовременно ради проведения сканирования и время его жизни равно от нескольких секунд до нескольких минут. Далее MAC адрес заменяется на новый, случайный и больше никогда не используется. Таким образом, устройства могут генерировать запросы без раскрытия своего MAC адреса.

Дерандомизация MAC адресов

Если на probe request с рандомизированным MAC адресом пользовательское устройство получает ответ, то оно инициирует подключение к точке доступа, так как считает что она находится поблизости. По стандарту пользовательское устройство должно использовать свой реальный MAC адрес для подключения. На практике устройства либо пытаются инициировать подключение и в случае неудачи отправляют probe request с реальным MAC адресом. Либо после получения probe response сразу же отправляют еще один probe request уже с реальным MAC адресом. Либо с использованием своего реального MAC адреса пытаются подключить к сети.

Источник

Как создать WiFi Радар?

участник

В сети появляются много рекламных предложений о так называемом «WiF Радаре».

Если в двух словах: N-роутер собирает идентификаторы устройств с включенным WiFi.

N-роутер – это роутер с авторским программным обеспечением, который сканирует все устройства (смартфоны, ноутбуки, планшеты) и собирает их MAC-адреса, чтобы вы настроили на них таргетированную рекламу.

Вопрос опытным форумчанам. Как можно определить мак-адресс к примеру iphone — если вайфай на устройстве включен но не в режиме точки доступа ?

Так же очень заинтересован в общем обсуждении темы, делитесь опытом, мыслями, соображениями, ссылками на софт и прочее.

Заранее благодарю всех не равнодушных.

dimacbz

Moderator

SirenDS

Administrator

Ну куда деть базу, это уже не тот вопрос что задавал автор, собственно вопрос в том, на сколько я понимаю как такую базу заполнять.

По поводу сложностей я слышал хватает записывать логи микрота.

Есть дешевые микроты зя 1500 руб, есть даже портативные модели которые можно держать в кармане.

ну vps тоже можно за 150 руб в месяц аврендовать.

dimacbz поделитесь кодом если есть ))

Источник

Превращаем бытовой роутер в хак-станцию

Решил написать статью о своём опыте превращения бытового роутера в хак-станцию.

Атака на WPS иногда занимает более 10 часов. Чем же брутить? Выбор не большой:

— PC – совместимые железяки

— Android – устройства

— Специализированные девайсы вроде WiFi Pineapple

Встала задача брутить на работе, оставлять ноутбук не хотелось. Решил попробовать Android смартфоном. Выяснилось, что, режим монитора в драйвере Wi-Fi отказывается корректно работать. Свою задачу, осуществил роутером.

Выбор беспроводного роутера

Перед роутером я поставил следующие критерии:

— наличие прошивки OpenWrt/DD-WRT/etc для установки Aircrack-ng, Reaver/Bully

— наличие USB порта

— съёмная антенна (требовалось вынести антенну из помещения)

Реальность, оказалась не столь радужной. Актуальных девайсов в продаже с такими характеристиками оказалось не много.

Первый роутер, который я приобрёл для превращения его хак-станцию был UPVEL UR-326N4G. Однако его пришлось вернуть в магазин т.к. OpenWrt от UPVEL не поддерживала подключение USB накопителей. А подключить модули для полноценной поддержки USB так же было невозможно из-за недостаточности свободного места.

К выбору второго роутера я подошёл более серьёзно. Был куплен ASUS RT-N10U B. На первый взгляд единственным минусом было отсутствия для этой модели прошивки OpenWrt. Но зато были DD-WRT, Tomato, прошивка от Олега. Вроде бы не плохо. Установил OPKG под DD-WRT, смонтировал USB Flash. Развернул софт Aircrack-ng. Попытался перевести в airmon-ng Wi-Fi в режим монитора. И тут меня ждало разочарование, оказалось, что его BCM5357 не мог переходить в режим монитора.

Этот ASUS RT-N10U B с большим трудом удалось поменять на другой роутер. DNS крайне тугой магазин. И так наконец я взял TP-Link TL-MR3220 v2. Оказалось, что в нём используется Atheros AR9331, такой же установлен в Pineapple Mark V.

Превращение в хак-станию

Прошивка с сайта OpenWrt для TP-Link TL-MR3220 v2, не имела в себе модулей для монтирования USB накопителей. Пришлось поискать модифицированную версию: https://app.box.com/s/cqk23ztqlux1zs034896

Процесс установки описан подробно здесь (простая установка OEM-способом).

Итак, OpenWrt раскатали, всё настроено по дефолту.

Теперь подготавливаем USB накопитель. Необходимо отформатировать флешку в Ext3 (самый надёжный выбор ФС, с FAT работать не будет).

Подключаем USB накопитель к роутеру и перезагружаем его. Далее идем в веб-интерфейс 192.168.1.1. Открываем вкладку System ⇾ Mount Points

Далее как на скриншотах:

Далее открываем вкладку Network ⇾ Wifi нажимаем Enable на интерфейсе (radio1)

Нужно сменить дефолтный пароль, иначе не получиться авторизоваться чрез SSH.

Перезагружаемся.

Наша флешка будет смонтирована в /tmp/overlay-disabled

Теперь о самом главном, о софте. Для пентестов нам нужен следующий набор:

• aircrack-ng

• reaver

• bully

Если вы хотите устанавливать утилиты самостоятельно, то нужно выполнить следующее:

Устанавливать нужно с ключом -d usb

Пример:

opkg install -d usb aircrack-ng

Софт для TP-Link TL-MR3220 v2 подходит от ar71xx

Но тем, кто не желает тратить время на установку или сборку утилит, я предлагаю готовый набор, который нужно скопировать в корень флешки: https://yadi.sk/d/5WUca8OrhkULA

Версии:

- aircrack-ng — 1.1-3

- bully — 1.0-22

- reaver с поддержкой pixie!

Сразу же после того, как зашли по SSH нужно применить следующие патчи:

Прошу не пинать сильно в комментариях, т.к. делалось всё «на скорую руку».

Заключение

Как пользоваться этими утилитами я не буду здесь описывать. Укажу только на один нюанс. Для того что бы airmon-ng мог перебирать каналы, нужно выполнить следующее:

Источник

Outdoor Wi-Fi: уличные Wi-Fi сети и мосты на оборудовании TP-Link

Построение уличных беспроводных сетей и каналов связи вряд ли можно назвать простой задачей, решить которую под силу при помощи обычных точек доступа, предназначенных для работы в помещениях. Для таких сетей, как правило, требуется весьма специфическое оборудование, которое, кроме всего прочего, должно иметь защищенный от внешних воздействий корпус и специфическое программное обеспечение (например, утилиту управления Pharos Control).

В этом материале мы поделимся нашим опытом и расскажем об особенностях построения именно таких сетей на базе оборудования TP-Link: линеек Pharos и Auranet.

В арсенале компании есть две линейки «уличного» исполнения, которые существенно отличаются друг от друга возможностями и задачами.

Линейка Auranet больше ориентирована на применение в корпоративных сетях с возможностью покрыть не только помещения, но и уличное пространство, таким образом продлевая основную сеть на улице (серия CAP, серия EAP).

CAP300-Outdoor N300 Наружная точка доступа Wi‑Fi TP-Link, серия CAP, линейка Auranet

Помимо автономного режима, когда каждая точка доступа предоставляет весь функционал самостоятельно, Auranet поддерживает централизованное управление, в котором точки доступа отвечают только за передачу данных, а все управление полностью обеспечивает контроллер (например, контроллеры для серии CAP). С помощью бесплатного программного контроллера для серии EAP (кстати, и под Linux тоже) можно построить весьма большие сети до 500 точек доступа. По сути Auranet — это линейка устройств для создания стабильных сетей для мобильных клиентов. Такие сети зачастую разворачиваются в крупных компаниях, торговых центрах, отелях, на транспорте, общественных местах, и в центр угла здесь поставлена управляемость.

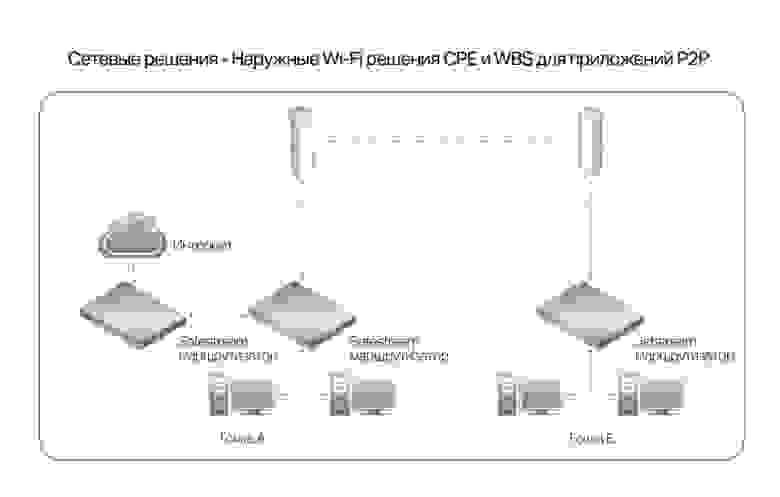

Другая линейка устройств — Pharos — ориентирована на совершенно другие сценарии, которые относятся к межсетевому взаимодействию: соединение «точка-точка», «точка-многоточка» и «WISP» (подключение к интернету по Wi-Fi). Как правило, в этих случаях пары устройств устанавливаются в зоне прямой видимости и используют или мощные внутренние, или внешние направленные антенны.

WBS510 5 ГГц 300 Мбит/с Наружная базовая станция Wi-Fi TP-Link, серия WBS, линейка Pharos

На схеме ниже показано объединение двух сетей при помощи соединения «точка-точка» (P2P). Для такого подключения достаточно установить наружное оборудование Pharos (наружные точки доступа Wi-Fi серии CPE, наружные базовые станции Wi-Fi серии WBS) в пределах рабочего радиуса (до 50 км), настроить соединение, подключить устройства Pharos к коммутаторам локальных сетей и задать базовые настройки сетевых параметров, после чего клиенты в одной сети (Точка B) получат доступ в другую сеть (Точка A) и в интернет. Приятным бонусом такого сценария является отсутствие необходимости внесения структурных изменений в конфигурацию сети, здесь можно обойтись без дополнительных маршрутизаторов, коммутаторов и другого оборудования.

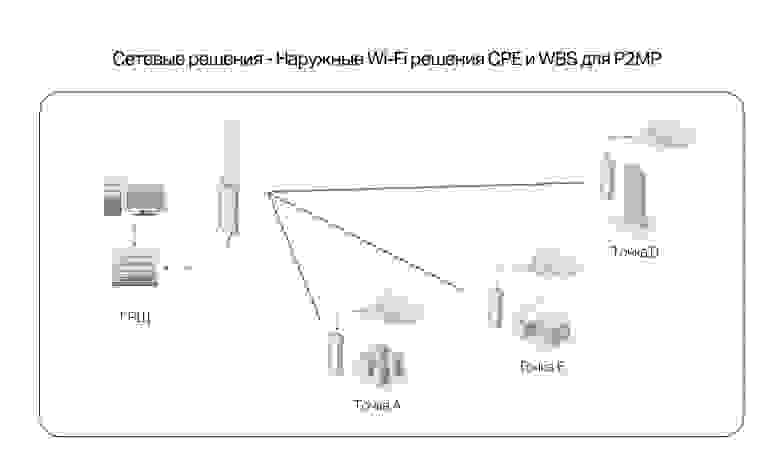

Следующая схема описывает подключение «точка-многоточка» (P2MP), которое отличается от предыдущего тем, что к одному центральному устройству подключаются несколько других. На схеме видно, что создается сеть с помощью базовой станции в центре и к ней подключаются клиентские точки доступа. Для улучшения качества покрытия в таких случаях на центральной базовой станции зачастую используются внешние секторные антенны, а на клиентских – просто направленные антенны. Образованные каналы могут использоваться для передачи любых типов данных между подключенными таким образом локальными сетями.

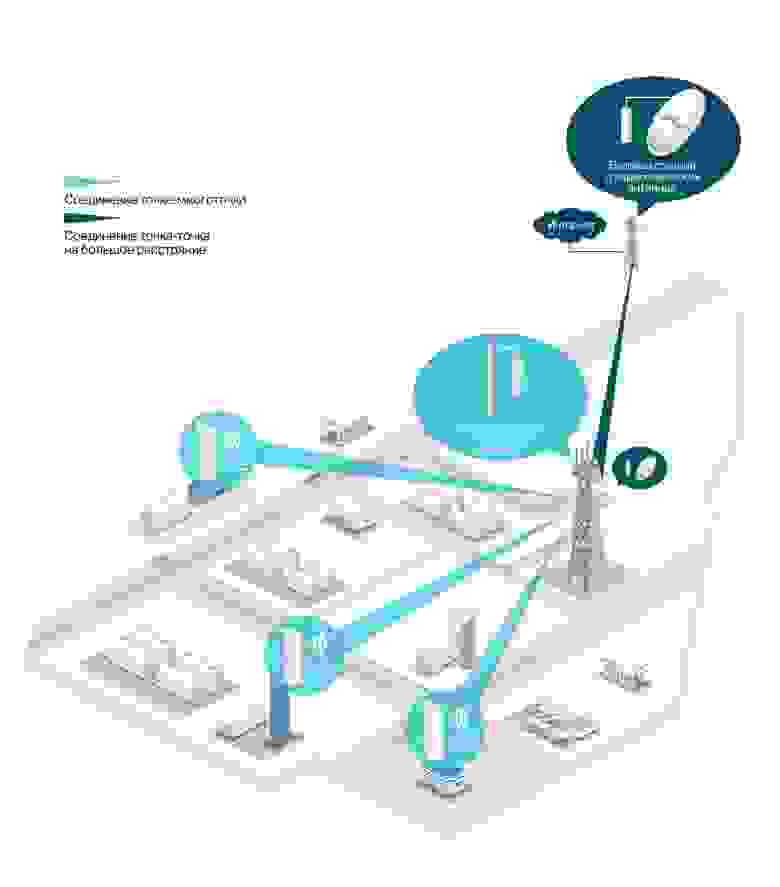

Еще одна схема описывает типовое подключение к интернету с использованием оборудования Pharos CPE210 и WBS210. Такое подключение актуально, например, при недоступности кабельных провайдеров. На огромных территориях нашей страны таких мест очень много. Как правило, в таких случаях, особенно если расстояние существенное, вместе с точками доступа/роутерами используются направленные параболические антенны (тарелки), которые устанавливаются на стороне клиента и на стороне провайдера, направляются друг на друга и позволяют выполнять подключения на расстоянии 40 и более километров.

TL-ANT2424MD 2,4 ГГц 24 дБи 2×2 MIMO параболическая антенна TP-Link, линейка Pharos.

Зачастую клиенты объединяют сценарии, и получается вариант, похожий на тот, что изображен на схеме ниже, когда беспроводной канал используются для подключения к провайдеру и беспроводные же каналы — для подключения центрального узла сети к удаленным точкам.

В нашей практике на базе оборудования Pharos часто создаются комплексы для построения опорных сетей или сетей удаленного доступа на достаточно больших расстояниях, до 40-50 километров при прямой видимости. Это могут быть как сети крупных предприятий, так и сети провайдеров.

Российские реалии заставляют очень тщательно подходить к выбору оборудования для уличного использования. Погодные условия вряд ли можно назвать дружелюбными к электронике, тем не менее, диапазоны рабочей температуры и влажности наших линеек позволяют успешно использовать устройства практически где угодно. Устройства Pharos имеют класс защиты IPX5, то есть ограничения на использование на улице можно считать весьма условными, допускается эксплуатация при температуре от -40˚С до +70˚С, при относительной влажности 10-90%.

Кстати, о низких температурах. Наши наружные точки доступа линейки Pharos в ноябре прошлого года были поставлены в горнорудную компанию («АЛРОСА», г. Мирный) для круглосуточной передачи данных в системе видеонаблюдения в одном из самых северных регионов России, отличающимся продолжительным зимним периодом: сбоев в работе зафиксировано не было (температура опускалась до -45˚С).

Достаточно много внимания мы уделяем защите оборудования от электропомех. В отличие от домашнего или офисного оборудования, риск повреждения здесь гораздо выше. Pharos имеют встроенную грозозащиту (до 6 КВ) и защиту от статического электричества до 15 КВ. Разумеется, для успешной работы подобных защит требуется надёжное подключение к качественному заземлению. Этот момент следует всегда учитывать. В наших устройствах предусмотрено два варианта заземления: отдельным проводом к специальному контакту на устройстве или же через экранированную витую пару и PoE-адаптер, который должен, в конечном счёте, также подключаться к линии заземления.

Мы строго подходим к вопросу стабильности работы оборудования. Это относится и к домашним устройствам. В продуктах для уличного использования мы применяем компоненты корпоративного уровня, будь то чипсеты, антенны или усилители. Кроме того, разработка корпусов и разъемов ведется с учетом повышенных требований к герметичности и прочности. Программная часть также имеет ряд особенностей, позволяющих увеличить скорость работы и пропускную способность, снизить задержки. Одним из основных решений, внедренных для улучшения качества канала связи, является технология TP-Link Pharos MAXtream, основанная на TDMA (множественный доступ с разделением по времени), которая особенно хорошо показывает себя при подключениях «точка-многоточка» на больших расстояниях.

В общем случае при проектировании линейки Pharos мы учитывали, что данное оборудование будет активно использоваться и передавать большие объёмы трафика, при этом настройка самого канала связи и антенн может выполняться не в самых удобных условиях, поэтому мы расширили стандартное ПО, типичное для беспроводных устройств очень удобной функцией для тестирования скорости подключения. В стандартных прошивках линейки Pharos имеется собственная утилита проверки скорости соединения, так что протестировать скорость можно стандартными средствами устройства. На практике это очень удобно, поскольку, например, при настройке направленных антенн нет необходимости в использовании дополнительного оборудования и программного обеспечения для тестирования сети.

Еще один трюк для увеличения пропускной способности линии связи кроется в объединении каналов, которое также поддерживается оборудованием линейки Pharos. Как мы уже упоминали, расстояние до 50 километров – это не проблема для Pharos, тем не менее, на больших дистанциях снижение скорости работы сети практически неминуемо, с которым можно бороться как раз при помощи объединения двух или более каналов. Конечно, в таком случае требуется дополнительная настройка сетевого оборудования. В результате скорость увеличивается практически пропорционально количеству каналов в рамках доступных частот.

На текущий момент данное оборудование используется во множестве проектов для подключения удаленных сетей и клиентов в совершенно различных климатических условиях. Уличные устройства справляются с морозами, жарой, дождями и обеспечивают уверенную связь независимо от погоды и существующей инфраструктуры. Возможности подключения на больших расстояниях позволяют клиентам существенно экономить на прокладке кабельных коммуникаций, при этом качество связи, обеспечиваемое устройствами TP-Link, традиционно на высоте.

Источник